Hameçonnage

L’hameçonnage,filoutageouphishing[a]([ˈfɪʃɪŋ][b]Écouter) est une technique utilisée par des fraudeurs pour pouvoir obtenir des renseignements personnels dans le but de perpétrer uneusurpation d'identité.La technique consiste à faire croire à la victime qu'elle s'adresse à un tiers de confiance —banque,administration,entreprise,etc. — afin de lui soutirer des renseignements personnels:mot de passe,numéro decarte de crédit,numéro ou photocopie de lacarte d'identité,date de naissance, etc. En effet, le plus souvent, une copie exacte d'unsite webest réalisée dans l'optique de faire croire à la victime qu'elle se trouve sur le site web officiel où elle pensait se connecter. La victime va ainsi saisir ses codes personnels qui seront récupérés par celui qui a créé le faux site, il aura ainsi accès auxdonnées personnellesde la victime et pourra dérober tout ce que la victime possède sur ce site. L’attaque peut aussi être réalisée parcourrier électroniqueou autres moyens électroniques comme un message sur unréseau social mobile.Lorsque cette technique utilise lesSMSpour obtenir des renseignements personnels, elle s'appelleSMiShing[1].

Terminologie

[modifier|modifier le code]« Hameçonnage » est unnéologismequébécoiscréé enpar l'Office québécois de la langue française[2].En France, laCommission générale de terminologie et de néologiea choisi « filoutage » en 2006, tout en précisant que le terme « hameçonnage » était aussi en usage[3].« Hameçonnage » remplace ensuite « filoutage » dans leJournal officieldu[4].

Le termephishingest une variante orthographique du mot anglaisfishing[5],il s'agit d'une variation orthographique du même type que le termephreaking(fremplacé parph). Il aurait été inventé par les «pirates informatiques» qui essayaient de voler des comptesAOLet serait construit sur l'expression anglaisepassword harvesting fishing,soit « pêche et récolte aux mots de passe »[6]:un attaquant se faisait passer pour un membre de l'équipe AOL et envoyait unmessage instantanéà une victime potentielle. Ce message demandait à la victime d'indiquer son mot de passe, afin de, par exemple, « vérifier son compte AOL » ou « confirmer ses informations bancaires ». Une fois que la victime avait révélé son mot de passe, l'attaquant pouvait accéder au compte et l'utiliser à des fins malveillantes, comme l'envoi despam.

Internet

[modifier|modifier le code]

Lescriminels informatiquesutilisent généralement l'hameçonnage pour voler de l'argent ou des données personnelles qui peuvent être revendues aumarché noir.Les cibles les plus courantes sont lesservices bancaires en ligne,lesfournisseurs d'accès à internet,les sites de ventes aux enchères tels qu'eBay,et lesystème de paiementPayPal.Les adeptes de l'hameçonnage envoient habituellement descourrielsà un grand nombre de victimes.

Typiquement, les messages ainsi envoyés semblent émaner d'une société digne de confiance et sont formulés de manière à alarmer le destinataire afin qu'il effectue une action en conséquence. Une approche souvent utilisée est d'indiquer à la victime que son compte a été désactivé à cause d'un problème et que la réactivation ne sera possible qu'en cas d'action de sa part. Le message fournit alors unhyperlienqui dirige l'utilisateur vers unepage Webqui ressemble à s'y méprendre au vrai site de la société digne de confiance. Arrivé sur cette page falsifiée, l'utilisateur est invité à saisir des informations confidentielles qui sont alors enregistrées par le criminel[7].

En 2007, ces criminels informatiques ont changé de technique en utilisant un moyen de piratage appeléattaque de l'homme du milieupour recueillir les informations confidentielles données par l'internaute sur le site visité.

Afin d'entretenir la confusion, il arrive que l'utilisateur soit ensuite redirigé vers la vraie adresse du site web, sur lequel l'authentificationlui est à nouveau demandée.

Il existe différentes variantes:

- lespear phishing,qui vise une personne précise, par exemple sur desréseaux sociaux;

- l'in-session phishing,qui tente de récupérer lasession utilisateurdurant la navigation.

Cette dernière variante est possible du fait de la présence d’une faille informatique de typeXSSsur le site web visé.

Méthodes de prévention

[modifier|modifier le code]Le site dugouvernement françaisa écrit un article concernant la protection contre le phishing[8].

Vérification de l'orthographe du nom de domaine

[modifier|modifier le code]

La vérification de l'adresse webdans la barre d'adresse dunavigateur webest la première parade. Ainsi, une attaque simple consiste à utiliserun nom de domaine très semblable(par exemple avec une faute grammaticale ou orthographique), comme « http://www.societegeneral.fr » au lieu de « http://www.societegenerale.fr ». L'attaquant aura préalablement acheté un nom de domaine proche de l'original, généralement une variante orthographique.

De même le site « france-impotsgouv.fr », a pu être utilisé pour usurper « impots.gouv.fr »[9].

Vérification de l'absence d'arobase dans l'URL

[modifier|modifier le code]Dans les années 1990 et au début des années 2000, une méthode très utilisée était la possibilité de laisser au sein de l'URL le nom d'utilisateur et le mot de passe dans le cadre d'uneauthentification HTTP.L'URL prend alors la forme « http://login:[email protected] ».

À cette époque, il était fréquent que les URLs comportent une longuechaîne de caractèrespour identifier la session de l'utilisateur. Par exemple, une telle URL pouvait ressembler à « http://www.domaine.tld/my.cnf?id=56452575711&res=lorem-ipsum-dolor&quux=2&lang=fr&sessid=jP3ie3qjSebbZRsC0c9dpcLVe2cAh0sCza3jcX7mSuRzwY4N0v1DBB71DMKNkbS »

Les attaquants concevaient dès lors une URL ressemblant à celle ci-dessus, en écrivant le nom de domaine usurpé comme login. Par exemple, pour convaincre l'utilisateur que le site qu'il visite est bien www.societegenerale.fr, et que l'adresse IPduserveurde l'attaquant est 88.132.11.17, l'URL pouvait être « http://www.societegenerale.fr/espaceclient:id=56452575711&res=lorem-ipsum-dolor&quux=2&lang=frsessid=jP3ie3qjSebbZRsC0c9dpcLVe2cAh0sCza3jcX7mSuRzwY4N0v1DBB71DMKNkbS@88.132.11.17 ».

Du fait de cette technique d'hameçonnage, les navigateurs web ont été améliorés afin de prévenir leurs utilisateurs lorsqu'ils détectent cette manœuvre. Ainsi, dans le cas précédent, le navigateurFirefoxproposerait le message suivant:

- Vous êtes sur le point de vous connecter au site « 88.132.11.17 » avec le nom d'utilisateur « a », mais ce site web ne nécessite pas d'authentification. Il peut s'agir d'une tentative pour vous induire en erreur.

- « 88.132.11.17 » est-il bien le site que vous voulez visiter?

Cette technique d'hameçonnage est donc aujourd'hui minoritaire.

Vérifier l'absence de caractères Unicode

[modifier|modifier le code]Une méthode plus élaborée pour masquer le nom de domaine réel consiste à utiliser des caractères bien choisis parmi les dizaines de milliers de caractères du répertoireUnicode[10].En effet, certains caractères spéciaux ont l'apparence des caractères de l'alphabet latin. Ainsi, l'adresse web « http://www.pаypal.com/ » a la même apparence que « http://www.paypal.com/ », mais est pourtant bien différente car elle renvoie vers un site web différent. De même, http://www.airfrạnce.com aura la même apparence que « http://www.airfrance.com », surtout si le navigateur souligne l'adresse internet.

Une contre-mesure à cette attaque est de ne pas permettre l'affichage des caractères hors du répertoireASCII,qui ne contient que les lettres de A à Z, les chiffres et de la ponctuation. Cette dernière contre-mesure est cependant difficilement compatible avec l'internationalisation des noms de domaine, qui requiert le jeu de caractères Unicode.

Vérifier les certificats électroniques

[modifier|modifier le code]Il existe depuis lesannées 1990une parade technique à l'hameçonnage: lecertificat électronique.Toutefois, l'interface utilisateur des navigateurs Web a longtemps rendu les certificats incompréhensibles pour les visiteurs. Cette interface était connue sous les traits d'un petit cadenas. Il était simplement expliqué au grand public que le cadenas signifie que la communication est chiffrée, ce qui est vrai, mais ne protège aucunement contre l'hameçonnage. Dans lesannées 2000,des certificats étendus ont été inventés. Ils permettent d'afficher plus clairement l'identité vérifiée d'un site.

Écrire manuellement les URL

[modifier|modifier le code]Une personne contactée au sujet d'un compte devant être « vérifié » doit chercher à régler le problème directement avec la société concernée ou se rendre sur le site web en tapant manuellement l'adresse dans labarre d'adressedans son navigateur web plutôt qu'en cliquant sur un lien qui lui aurait été fourni. Il faut savoir que les sociétés bancaires n'utilisent jamais la communication par courriel pour corriger un problème de sécurité avec leurs clients. En règle générale, il est recommandé de faire suivre le message suspect à la société concernée[11],ce qui lui permettra de faire une enquête.

Autres méthodes et techniques

[modifier|modifier le code]Les filtresanti-spamaident à protéger l’utilisateur des criminels informatiques par le fait qu'ils réduisent le nombre de courriels que les utilisateurs reçoivent et par conséquent les risques d'hameçonnage. Le logiciel client de messagerieMozilla Thunderbirdcomporte unfiltre bayésientrès performant (c'est un filtre anti-spam auto-adaptatif).

Les fraudes concernant lesbanques en lignevisent à obtenir l'identifiantet lemot de passedu titulaire d'uncompte.Il devient ensuite possible au fraudeur de se connecter sur lesite webde la banque et d'effectuer desvirementsde fonds vers son propre compte. Pour parer à ce type de fraude, la plupart des sites bancaires en ligne n'autorisent plus l'internauteàsaisirlui-même le compte destinataire du virement[réf. nécessaire]:il faut, en règle générale, téléphoner à un service de la banque qui reste seul habilité à saisir le compte destinataire dans une liste de comptes. La conversation téléphonique est souvent enregistrée et peut alors servir de preuve[réf. nécessaire].

D'autres banques utilisent une identification renforcée, qui verrouille l'accès aux virements si l'utilisateur n'indique pas la bonne clé à huit chiffres demandée aléatoirement, parmi les soixante-quatre qu'il possède. Si la clé est la bonne, l'internaute peut effectuer des virements en ligne.

En France, les internautes sont invités à communiquer avec la cellule de veille de lapolice nationalepour témoigner de leurs propres (mauvaises) expériences ou leur envoyer des liens conduisant à des sites qu'ils jugent contraires aux lois. Ils ont pour cela à leur disposition un site internet dédié:https://www.internet-signalement.gouv.fr[12].

Pour aider les internautes à se protéger contre ces fraudes, l'association à but non lucratifPhishing Initiativea été créée en 2010: elle permet à tout internaute de signaler les sites web frauduleux francophones pour les faire bloquer.

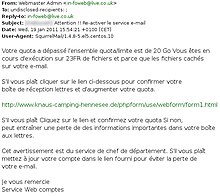

Exemple

[modifier|modifier le code]Banque

[modifier|modifier le code]Les attaques par hameçonnage sont le plus souvent dirigées vers les sites sensibles tels que les sites bancaires. En reprenant le même formalisme et en utilisant une adresse mail très similaire, il est très courant que des arnaqueurs en ligne se fassent passer pour une banque en envoyant des mails frauduleux. Dans la plupart des cas, ces mails prétendent à une fraude ou à la validation d'une opération et requièrent toutes les informations personnelles de leurs faux clients. Les sites de réseaux sociaux sont aujourd'hui également la cible de ces attaques.

Particuliers

[modifier|modifier le code]Les profils des utilisateurs desréseaux sociauxcontiennent de nombreux éléments privés qui permettent aux pirates informatiques de s'insérer dans la vie des personnes ciblées et de réussir à récupérer des informations sensibles[13].

Entreprise

[modifier|modifier le code]« L’arnaque au président » connue également sous le nom de FOVI (Faux Ordres de Virements), désigne une fraude réalisée à l’intention d’une société de toute taille. Les auteurs se font passer pour le dirigeant d’une société sollicitant un virement bancaire prétextant une opération financière urgente et confidentielle[14].Depuis l'apparition de ce nouveau type d'escroquerie en 2010[15],ces faits se sont multipliés dans certaines grandes entreprises dont le cas le plus célèbre est Walter Stephan, PDG d'un équipementier aéronautique fournisseur d'Airbus et de Boeing, qui a engendré une perte de 42 millions d'euros[16].En mars 2018,Pathéa également été victime d'une fraude estimée à plus de 19 millions d'euros[17].En 2023, une arnaque consistant à se faire passer pour laSNCFs'est diffusée par l'intermédiaire deWhatsApp,en faisant la fausse promesse d'unecarte cadeaude 1 an de voyages gratuits dans les trains de l'entreprise[18].

Notes et références

[modifier|modifier le code]Notes

[modifier|modifier le code]- L’anglicisme est couramment utilisé.

- Prononciationenanglais américainretranscriteselon lanorme API.C'est unhomophonedefishing.

Références

[modifier|modifier le code]- Définition Smishing.

- «phishing»,Grand Dictionnaire terminologique,Office québécois de la langue française :« Les termeshameçonnage,hameçonnage par courriel,appâtageetappâtage par courrielont été proposés par l'Office québécois de la langue française, en avril 2004, pour désigner ce concept. Le mothameçonnage,absent des dictionnaires et d'Internet, était potentiellement disponible, du fait de l'existence d'autres mots français appartenant à la même famille sémantique:hameçon,hameçonnerethameçonneur.»

- Avis de la Commission générale de terminologie et de néologie: Vocabulaire de l'économie et du tourisme,JORFno37 du 12 février 2006,p.2239, texteno43,NORCTNX0609037K, surLégifrance.

- https://www.legifrance.gouv.fr/jorf/id/JORFTEXT000044039667

- «Spam Slayer: Do You Speak Spam?»(Archive.org•Wikiwix•Archive.is•Google•Que faire?),surPCWorld(consulté le).

- (en)«History of Phishing».

- Paul Degeneve et José Boulesteix, «L'INA éclaire l'actu: Escroquerie sur Internet»,20 heures,extrait du journal du 3 mars 2005

[vidéo](Reportage audiovisuel), surina.fr,(consulté le).

[vidéo](Reportage audiovisuel), surina.fr,(consulté le).

- Bercy infos, «Comment se prémunir contre l'hameçonnage? economie.gouv.fr», sureconomie.gouv.fr,(consulté le).

- (en)«Whois Record for Impots.gouv.fr», surip-adress.com(consulté le).

- The state of homograph attacks, Rev 1.1

- si l’hameçonnage concernesociete.com,il faut faire suivre le mail à l'adresse[email protected]ou[email protected]

- «Internet-signalement.gouv.fr - Portail officiel de signalements de contenus illicites - Questions et réponses sur le signalement», surinternet-signalement.gouv.fr(consulté le).

- http://blogs.orange-business.com/cgi-bin/mt/mt-search.cgi?blog_id=2&tag=reseaux%20sociaux&limit=20«Copie archivée»(version dusurInternet Archive)

- AfricaCyberMaget 21Août,«La fraude au Président, à la découverte d'une arnaque bien organisée», surAfrica Cybersecurity Magazine,(consulté le).

- «L'arnaque au président ou escroquerie aux faux ordres de virement (FOVI)»(Archive.org•Wikiwix•Archive.is•Google•Que faire?),surPolice Nationale,(consulté le).

- ParisMatch,«Autriche: un PDG limogé après une arnaque à 42 millions d'euros», surparismatch.com(consulté le).

- «Une "arnaque au président" coûte plus de 19 millions d'euros à Pathé», surBFMTV(consulté le).

- Jérôme Comin, «"Un an de voyages gratuits avec la SNCF": attention à cette arnaque qui tourne sur WhatsApp à l'approche de Noël», surfrance3-regions.francetvinfo.fr,(consulté le).

Voir aussi

[modifier|modifier le code]Articles connexes

[modifier|modifier le code]- Hameçonnage par téléphone

- Hameçonnage de type loterie

- Authentification forte

- Crimeware

- DKIM,technologie de lutte contre l’hameçonnage

- In-session phishing

- Ingénierie sociale (sécurité de l'information)

- Pharming

- Usurpation d'identité

- Social Engineering Toolkit(logiciel permettant la mise en place de diverses techniques d'hameçonnage)

- Vulnérabilité des services d'authentification web

Liens externes

[modifier|modifier le code]- (fr)Phishing Initiative:site web de l'associationPhishing Initiative

- (en)Anti-Phishing Working Group

- (en)FraudWatch International

- (fr)CERT Société Générale: Le phishing ou hameçonnage(2011)