Spam

Esta página ou se(c)ção precisa serformatada para o padrão wiki.(Abril de 2019) |

Na sua forma mais popular,spamé sinónimo delixo de correio eletrônicoe designa mensagens decorreio eletrônicocom finspublicitários.O termo, no entanto, pode ser aplicado a mensagens enviadas por outros meios e noutras situações até modestas. Geralmente, osspamstêmcaráterapelativoe na maioria das vezes são incômodos e inconvenientes.

Simultaneamente ao desenvolvimento e popularização daInternet,ocorreu o crescimento de umfenômenoque, desde seu surgimento, se tornou um dos principais problemas da comunicação eletrônica em geral: o envio em massa de mensagens não solicitadas. Esse fenômeno ficou conhecido comospamming,as mensagens em si, comospam,e os seus autores, comospammers.

Apesar da existência de mensagens não eletrônicas que podem ser comparadas aspam,como por exemplofolhetos promocionaisnão solicitados, o termo é reservado aos meios eletrônicos devido a motivações que os tornam muito mais propícios ao crescimento do fenômeno do que outros.

Alguns países aprovaram umalegislaçãopara regular a prática de envio de mensagens publicitárias não solicitadas, mas a sua eficácia é discutível. Apesar disso, diversas entidades governamentais, comerciais e independentes declaram que ospamé um dos maiores problemas atuais da comunicação eletrônica.[carece de fontes]

No Brasil ainda não é crime enviar spam, mas esta prática está sendo atualmente discutida noSenadoe pode virar lei de acordo com o projeto PLS 21/04. Mesmo sua proibição ainda não sendo oficial, sua prática acaba sendo autorregulamentada, pois ospammeré mal visto, seu produto ou empresa é desacreditado, seu provedor, domínio ouIPpode ser incluído nas listas de bloqueio dos administradores de rede. Por este motivo quase sempre o spam está ligado a práticas criminosas ou a ingenuidade do empreendedor.

Em Portugal, a Diretiva n.º 2002/58/CE, doParlamento Europeue do Conselho, foi transposta para a lei nacional pelo Decreto-Lei n.º 7/2004 de 7 de Janeiro, através do seu Capítulo IV que regula asComunicações publicitárias em rede e marketing directo.O artigo 22.º determina que "o envio de mensagens para fins de marketing directo", nomeadamente por correio electrónico, "carece de consentimento prévio do destinatário". O consentimento prévio só é exigido se o destinatário não for uma pessoa colectiva. A violação desta norma é considerada uma contra-ordenação sancionável com coima de €2.500 a €50.000, agravada em um terço se o acto for cometido por pessoa colectiva. Posteriormente, foi transposta a Diretiva n.º 2009/136/CE para a Lei 46/2012 –Dados pessoais e privacidade nas comunicações electrónicas,que regula presentemente o envio de comunicações não solicitadas.

Os raros casos de prisão ou citação despammerssão provenientes do crime cometido por eles e não do envio do spam em si. Exemplos: enviar spam se fazendo passar por outra pessoa ou empresa, enviar spam com programas maliciosos, destinados a invadir sistemas ou capturar senhas. Nestes casos a prisão se deu pelo crime cometido e não pelo spam (que ainda não é considerado crime).

Este artigo fornece uma visão geral do spam, abordando características que independem do tipo ou meio de envio, exceto quando especificado.

Meios de envio

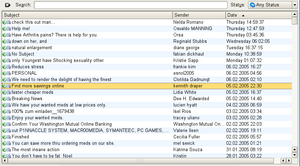

[editar|editar código-fonte]Correio eletrônico/eletrónico

[editar|editar código-fonte]Correio eletrônico é a forma mais comum e conhecida despamming.Spammersdesse meio frequentemente utilizam programas que facilitam ou automatizam a obtenção de endereços e o envio a um grande número de destinatários.

Existem diversos métodos diferentes para umspammerobter uma lista de endereços. Um dos procedimentos mais comuns é utilizar programas de interpretação de textos que executam varreduras em ambientes com um número potencialmente grande de endereços disponíveis, comopáginas da Internet,mensagens da rede Usenet e registros deDomain Name Services(DNS). Outro método, conhecido como "ataque de dicionário", consiste em construir uma lista de endereços baseada em nomes e palavras muito comuns.

Mesmo quando ospammernão tem acesso a esses programas, há uma variedade de sites na Internet que oferecem listas prontas de e-mail para venda. A compra dessas listas de contatos também constitui prática de Spam. Além de juntar muitos e-mails inválidos, a grande parte dos e-mails válidos são de contatos de pessoas que não pediram para receber mensagens.[1]

Telemóvel

[editar|editar código-fonte]Mobile phone spamé dirigido ao serviço de mensagens de texto de umtelefone celular.Isso pode ser especialmente irritante para os clientes, não só pela inconveniência, mas também por causa da taxa que poderá ser cobrada por mensagem de texto. O termo "SpaSMS" é usado para descrever SMS spam.

Mensageiro Instantâneo (Instant Messaging)

[editar|editar código-fonte]O SPAM através deInstant Messagingfaz uso de sistemas de mensagens instantâneas. Embora menos frequente do que suas contrapartes de e-mail, de acordo com um relatório do Ferris Research, 500 milhões de spams através de mensagens instantâneas foram enviados em 2003, o dobro do nível de 2002. As mensagens instantâneas tendem a não ser bloqueadas porfirewalls,é um canal especialmente útil para os spammers. Isso é muito comum em vários sistemas de mensagens instantâneas como oSkype.

Newsgroupe fórum

[editar|editar código-fonte]Newsgroup spam é um tipo de spam onde os alvos são grupos de notícias Usenet. O spam através de grupos de notícias Usenet na verdade datam de antes do spam por e-mail. A Usenet Convention define como "spam" excesso de postagens múltiplas, ou seja, as repetidas postagens de uma mesma mensagem (ou mensagens substancialmente similares). A prevalência do spam pela Usenet levou ao desenvolvimento do Índice Breidbart como uma medida objetiva de "nível de spam" de uma mensagem.

O spam nos Fóruns é a criação de mensagens que são propagandas indesejadas ou não solicitadas em fóruns na internet. É geralmente feito porspam-bots,ou seja, automatizado. A maioria dos spans em fóruns é composto por links para sites externos, com o duplo objectivo de aumentar a visibilidade por mecanismos de buscas em áreas altamente competitivas, como a perda de peso, produtos farmacêuticos, jogos, pornografia, imóveis ou empréstimos, e gerar mais tráfego para esses sites comerciais. Alguns destes links contém código para rastrear a identidade dospambot,caso a venda se concretize, quando ospammerpor trás daspambottrabalha com comissionamento.

Mensagens de Jogosonline

[editar|editar código-fonte]Muitos jogos online permitem aos jogadores entrar em contato através de mensagens de jogador para jogador, salas de chat, ou áreas de discussão pública. O que qualifica as mensagens como spam varia de jogo para jogo, mas geralmente este termo se aplica a todas as formas de "flooding", isto é, repetidas postagens de uma mesma mensagem (ou mensagens substancialmente similares), violando os termos do contrato de serviços para o site. Isto é particularmente comum em MMORPGs, onde osspammerstentam vender itens relacionados ao jogo para conseguir dinheiro real. Entre esses itens está principalmente a moeda do jogo. Este tipo de spam é também chamado de Real World Trading (RWT). No popularMMORPGRunescape, são comuns aosspammersanunciar sites que vendem ouro com vários métodos de spam. Eles enviam spam através do sistema de mensagensin-gameprivado, através deemotespara ganhar a atenção e gritando publicamente a todos na área.

Blogue, wiki e livro de visitas

[editar|editar código-fonte]"Blog spams",ou "blams"para encurtar, são osspamsem blogues. Em 2003, esse tipo de spam aproveitou a natureza aberta dos comentários no software debloggingMovable Type para repetidamente postar comentários, que forneceram nada além de uma hiperligação para o sítio comercial dospammer,nas diversas matérias dos blogues. Ataques semelhantes são frequentemente realizados contrawikise livros de visitas, sendo que ambos aceitam contribuições de usuários.

Redes Sociais

[editar|editar código-fonte]Dentro do conceito puro de SPAM, qual seja, mensagem eletrônica não solicitada enviada em massa, podemos afirmar que SPAMs do tipo propaganda têm sido veiculados nas principaisredes sociais.Essa afirmativa decorre do fato de o usuário não ter solicitado que, em sua página pessoal, dentro da rede social, fossem publicadas mensagens com layout semelhante ao das mensagens efetivamente pessoais, mas com conteúdo estritamente publicitário.

Tipos

[editar|editar código-fonte]Boatos (hoaxes)

[editar|editar código-fonte]O termohoaxestá associado a histórias falsas, escritas com o intuito de alarmar ou iludir aqueles que a leem e instigar sua divulgação o mais rapidamente e para o maior número de pessoas possível. Geralmente tratam de pessoas que necessitam urgentemente de algum tipo de ajuda, alertas a algum tipo de ameaça ou perigo, difamação de marcas e empresas ou ofertas falsas de produtos gratuitos. Aquelas que relatam histórias cujos personagens, época ou localização são desconhecidos. São histórias conhecidas como "lendas urbanas".

Correntes (chain letters)

[editar|editar código-fonte]Mensagens desta categoria prometem sorte, riqueza ou algum outro tipo de benefício àqueles que a repassarem para um número mínimo de pessoas em um tempo pré-determinado; garantindo, por outro lado, que aqueles que interromperem a corrente, deixando de divulgar a mensagem, sofrerão muitos infortúnios. Com esse mecanismo, elas têm a capacidade de atingir um número exponencial de pessoas em um curto período de tempo.

Propagandas

[editar|editar código-fonte]Divulgam desde produtos e serviços até propaganda política. Este tipo despamé um dos mais comuns e um dos mais antigos já registrados.

Embora existam mensagens comerciais legítimas, enviadas por empresas licenciadas e conhecidas, nota-se que não é raro que o produto ou serviço oferecido pela mensagem tenha alguma característica ilegal e ospammere a empresa sejam desconhecidos do público ou completamente anônimos.

Entre outros, umspampublicitário costuma apresentar medicamentos sem prescrição, software pirata ou ilegal, diplomas universitários, oportunidades de enriquecimento rápido, cassinos e outros esquemas de apostas, produtos eróticos e páginas pornográficas. Um dos exemplos mais conhecidos do público é ospamque oferece o medicamento Viagra a baixo custo.

Golpes (scam)

[editar|editar código-fonte]Tratam de oportunidades enganosas e ofertas de produtos que prometem falsos resultados. Entre as ofertas mais comuns estão as oportunidades miraculosas de negócios ou emprego, propostas para trabalhar em casa e empréstimos facilitados. Todos podem ser encontrados em uma lista elaborada pelaFederal Trade Commissionem 1998 que reúne 12 tipos comuns de fraudes e golpes relacionados aspamnos Estados Unidos na época.[2]

Um dos golpes mais conhecidos da Internet é a mensagem cujo remetente alega ser um nigeriano que, devido a razões políticas ou pessoais, está disposto a transferir uma grande quantidade de dinheiro ao destinatário desde que este pague uma certa taxa como garantia. Estespamé conhecido como "419" devido ao número do código criminal nigeriano ao qual o caso se aplica.[3]

Também podem receber essa classificação as mensagens que convidam os leitores para participar de uma "pirâmide" e prometem multiplicar rapidamente olucrodos investidores. Esse esquema, que consiste no pagamento de uma quantia à pessoa de quem se recebeu o convite para ter o direito de convidar outras pessoas e receber de cada uma delas a mesma quantia paga, esgota-se rapidamente, devido ao seu caráter exponencial, beneficiando apenas os primeiros a participarem da "pirâmide" em detrimento dos demais.

Estelionato (phishing)

[editar|editar código-fonte]São mensagens que assumem o disfarce despamcomercial ou cujos títulos simulam mensagens comuns, como comunicados transmitidos dentro de uma organização ou mensagens pessoais oriundas de pessoas conhecidas.

Tal disfarce tem como objetivo iludir o destinatário, solicitando-lhe que envie dados confidenciais (preenchendo um formulário, por exemplo) para algum endereço eletrônico ou que se cadastre em uma página da Internet que na verdade é uma cópia de alguma outra página. Na maioria dos casos, essas armadilhas são criadas para obter informações pessoais e senhas para que possam ser usadas em algum tipo de fraude ou para transferências bancárias e compras pela Internet.

Programas maliciosos

[editar|editar código-fonte]De forma semelhante aospamdeestelionato,este tipo apresenta-se sob disfarce e induz o destinatário a executar umprograma de computadormalicioso enviado junto à mensagem (induz ao erro). Dentre os programas usualmente enviados desta forma estão principalmente osvírus,oswormse ostrojans.

Vírus

[editar|editar código-fonte]Vírus são programas capazes de atingir arquivos e programas de um computador que tenha sido "infectado" através de sua execução. Como em cada um deles é inserido uma nova cópia, esses arquivos ou programas passam a transmitir ovírustambém. Embora existam vírus cuja única finalidade é perturbar o usuário do computador, a maioria deles age destrutivamente, corrompendo ou apagando arquivos e desconfigurando o sistema.

Worms

[editar|editar código-fonte]Wormstambém são programas que se replicam e tentam atingir outros computadores, mas diferentemente dos vírus, não precisam de um arquivo para transportá-los. Um dos mais conhecidos foi oSasser,cujo alvo eram computadores rodando os sistemasWindows XPeWindows 2000.

Cavalos de Troia

[editar|editar código-fonte]Ostrojans,ou "cavalos de Troia",são programas que desativam as medidas de segurança comuns de um computador em rede, permitindo que um programa sendo executado em outro computador adquira privilégios e possa, por exemplo, copiar, alterar e remover os arquivos e registros do computador em que otrojanestá instalado. Existem cavalos de Troia que inclusive forçam o computador atingido a repassar ospampara outros endereços.

Ofensivos

[editar|editar código-fonte]Divulgam conteúdo agressivo e violento, como por exemplo acusações infundadas contra indivíduos específicos, defesa deideologiasextremistas, apologia àviolênciacontra minorias,racismo,xenofobiaeabuso sexual de menores.

Motivação

[editar|editar código-fonte]A principal motivação para a prática dospammingé o baixo custo associado ao envio de mensagens eletrônicas. Diferente de meios como o correio tradicional e o telefone, meios eletrônicos como a Internet permitem o envio de uma grande quantidade de mensagens a um custo próximo de zero.

Como consequência, qualquerspammeré capaz de enviar milhares de mensagens e, mesmo que seus objetivos sejam atingidos somente em relação a uma pequena parcela dos destinatários, a relação custo-benefício é compensadora. Pesquisas indicam que somente 0,005% dos destinatários respondem da maneira que ospammerdeseja, mas quando comparada à quantidade massiva de mensagens enviadas, essa parcela pode ser significativa.[carece de fontes]

Além do baixo custo, a comunicação eletrônica também fornece aospammera vantagem da automatização: a maior parte dospamé submetida através de programas de envio automático, o que permite que a prática dospammingseja não somente barata como também rápida e simples.

Outro aspecto importante dos meios eletrônicos é o anonimato inerente do remetente de uma mensagem. Uma mensagem de correio eletrônico, por exemplo, pode ser enviada através de programas como oTelnetsem que o responsável precise revelar seu nome ou mesmo seu endereço eletrônico. Devido a esse fato,spammerspodem enviar mensagens sem se preocupar com possíveis complicações legais ou eventuais atos de retaliação.

Etimologia

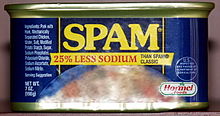

[editar|editar código-fonte]Existem diversas versões a respeito da origem da palavraspam.A versão mais aceita, e endossada pelaRFC 2635,afirma que o termo originou-se da marcaSPAM,um tipo de carne suínaenlatadadaHormel Foods Corporation,e foi associado ao envio de mensagens não solicitadas devido a um quadro do grupo de humoristas inglesesMonty Python.[4]

O quadro[en]foi escrito para ironizar o racionamento de comida ocorrido naInglaterradurante e após aSegunda Guerra Mundial.SPAM foi um dos poucos alimentos excluídos desse racionamento, o que eventualmente levou as pessoas a enjoarem da marca e motivou a criação do quadro.

Esse quadro envolve um casal discutindo com uma garçonete em um restaurante a respeito da quantidade de SPAM presente nos pratos. Enquanto o casal pergunta por um prato que não contenha a carne enlatada, a garçonete repete constantemente a palavra "SPAM" para indicar a quantidade. Passado algum tempo, a discussão faz com que um grupo deviquinguespresente no restaurante comece a cantar de maneiraoperática"SPAM, amado SPAM, glorioso SPAM, maravilhoso SPAM!", impossibilitando qualquer conversa.

A Hormel Foods Corporation não se posicionou contra o uso do termospampara designar o envio de mensagens eletrônicas não solicitadas após sua popularização, mas passou a exigir que a palavra SPAM em letras maiúsculas seja reservada para designar seu produto e marca registrada.

Algumaslendas urbanasassociam o termospamaacrônimos.A primeira afirma que SPAM significaSending and Posting Advertisement in Mass,ou "enviar e postar publicidade em massa", a segunda que significaShit Posing As Mail,ou "porcaria fingindo ser correspondência" e a terceira que significaSingle Post to All Messageboards,ou "mensagem única para todos os fóruns de discussão."

Histórico

[editar|editar código-fonte]

O primeiro registro oficial de uma mensagem eletrônica não solicitada enviada em massa não ocorreu em uma rede, mas no Compatible Time-Sharing System (CTSS) do Massachusetts Institute of Technology (MIT). O sistema, criado em 1961, consistia em um computador que podia ser acessado por múltiplos usuários através de diferentes terminais.

Pouco tempo depois de sua criação, Tom Van Vleck e Noel Morris implementaram o programa CTSS MAIL que permitia que usuários se comunicassem através de mensagens.

Em 1971, um administrador do CTSS chamado Peter Bos utilizou o CTSS MAIL para enviar a mensagem pacifista "THERE IS NO WAY TO PEACE. PEACE IS THE WAY.", ou "Não há caminho para a paz. Paz é o único caminho." Quando Tom Van Vleck considerou tal comportamento como inadequado, Bos se defendeu dizendo: "Mas isto é importante!".[5]

Apesar do número considerável de reações indignadas e de subseqüentes discussões a respeito, em parte devido ao fato de que a ARPANet era considerada como sendo de uso exclusivo para assuntos do governo Norte-Americano, a questão não foi considerada por todos como sendo de maior importância na época. Mark Crispin afirmou que "a solução definitva é o comando de apagar mensagens do seu programa para leitura de correio eletrônico" eRichard Stallman,que hoje considera ospammingcomo um dos maiores problemas da Internet, na época acreditava que as consequências de tal comportamento eram pequenas e não justificavam a criação de um sistema de controle.[6]

Embora os dois registros anteriores possam ser considerados como o início dospamming,o termospamnão foi associado ao envio de mensagens não solicitadas até a década de 1980. O início exato do uso da palavra é incerto e alvo de muita especulação, mas existe um consenso de que ele provavelmente se originou emMulti-User Dungeons(MUDs), ambientes virtuais onde múltiplos usuários conectados por uma rede podem interagir e conversar.

Alguns relatos descrevem que o ato de prejudicar o sistema através do envio excessivo de dados, conhecido até então comotrashing,ou "destruição", e o ato de enviar múltiplas mensagens com o objetivo de deslocar as mensagens de outros usuários para fora da tela, conhecido até então comoflooding,ou "inundação", passaram a ser conhecidos comospammingquando alguns usuários começaram a comparar esse comportamento ao dos vikings presentes no quadro do Monty Phyton: a música dos vikings atrapalhava a conversa no restaurante da mesma maneira que as mensagens não solicitadas atrapalhavam a conversa em MUDs. Outros relatos afirmam que essa comparação originou-se de alguns dos próprios autores detrashingeflooding,que realizavam seus atos através da postagem repetitiva de mensagens contendo apenas a palavra "SPAM", em uma clara alusão ao quadro humorístico.

Ainda na década de 1980, o termo passou a ser utilizado como sinônimo detrashingefloodingtambém nos sistemas BBS e Relay de comunicação eletrônica, onde foi provavelmente introduzido pelos usuários de MUDs. E foi na rede Usenet, o maior sistema de grupos de notícias e listas de discussão da época, que o uso do termospamse popularizou na década de 1990.

Mensagens não solicitadas já haviam sido enviadas anteriormente na Usenet antes dessa época: Rob Noha enviou para diversas listas de discussão um pedido de doações para seu fundo de faculdade em 1988 e David Rhodes iniciou no mesmo período a circulação de uma corrente eletrônica conhecida como "Make Money Fast". Entretanto, o primeiro uso conhecido da palavraspamnaUsenetpara designar esse tipo de comportamento foi feito por Joel Furr após um episódio em 1993 que ficou conhecido como "ARMM Incident". Nesse incidente, um software experimental chamado ARMM, criado por Furr para moderar mensagens inadequadas em listas de discussão, acidentalmente enviou recursivamente dezenas de mensagens para a listanews.admin.policydevido a uma falha de implementação. Joel Furr lamentou o ocorrido e declarou que não era sua intenção "enviarspampara as listas ".[6]

Em 18 de Janeiro de 1994 foi postada na Usenet a primeira mensagem não solicitada enviada em massa. Clarence Thomas, administrador do sistema da Andrews University, enviou a todos os grupos de notícias uma mensagem religiosa de título "Global Alert for All: Jesus is Coming Soon".[7]E quatro meses depois, em Abril de 1994, a primeira mensagem comercial não solicitada enviada em massa, e também a primeira mensagem não solicitada a popularizar o termospam,foi enviada na Usenet: o casal de advogados Laurence Canter e Martha Siegel anunciaram em dezenas de grupos de notícias e listas de discussão seus serviços relacionados a como participar de um sorteio degreen cards[6]

Diversas pessoas se referiram à mensagem comospam,e o termo passou a ser utilizado em qualquer outra instância de comportamento análogo. Em poucos anos, com a popularização cada vez maior da Internet, o envio de mensagens não solicitadas passou a crescer no meio do correio eletrônico, em parte estimulado pela existência dos programas para envio automático de mensagens, e se expandiu rapidamente para os outros meios disponíveis.[6]

Além dessas versões, o the Hacker's dictionary, de Eric S. Raymond, inclui a versão do acrônimo para significar "Stupid People's AdvertiseMent", ou "Anúncios de Pessoas Imbecis" (vfs).

Questões sociais

[editar|editar código-fonte]Existem diferentes pontos de vista a respeito da prática dospamming.O argumento comum das pessoas que se posicionam contra baseia-se principalmente no consumo de recursos feito pela massiva quantidade despamna Internet e na qualidade do conteúdo presente nas mensagens[8]

Há diversas organizações de combate aospamque criticam a prática baseando-se no espaço que as mensagens não solicitadas ocupam, no tempo necessário para evitá-las e na natureza intrinsecamente ilícita da maioria delas. Por outro lado, existe um número considerável de organizações a favor dospamque não são necessariamentespammers.[9]Segundo algumas destas últimas,anti-spammerscostumam agir de maneira extremista e alardear que ospammingé muito mais prejudicial do que realmente é.

Grande parcela das mensagens não solicitadas enviadas são de natureza maliciosa ou mesmo ilícita, o que certamente contribui para que a prática dospammingseja vista de maneira negativa. Diante desse fato, aDirect Marketing Association(DMA) propôs uma definição despamque se restringia somente a esse tipo de mensagem. A atitude da DMA foi vista por muitos como uma tentativa da organização de justificar o própriospam.

Mesmo as mensagens não solicitadas de conteúdo legítimo incomodam usuários e por esse motivo também são consideradasspampor parte de várias organizações. A razão disso é que, em vista do baixo custo de envio, o volume despamrecebido por um usuário pode crescer a níveis assustadores sobre os quais o dado usuário não tem nenhum controle.

Em relação a recursos e tempo consumidos pela existência dospam,spammersargumentam que o envio de mensagens eletrônicas não solicitadas não é diferente do envio de publicidade em jornais ou televisão. Alguns também teorizam que as organizaçõesanti-spamsão oriundas de grandes empresas que desejam prejudicar as pequenas, que teoricamente são beneficiadas pelospamming,a fim de manter forçadamente seu monopólio do mercado.

A respeito do segundo argumento, existe um certo consenso entre estatísticos e economistas de que, apesar do baixo custo de envio, o lucro resultante dospammingnão é suficientemente compensador dado o incômodo que ele pode causar aos clientes. Em outras palavras, osspammersrealmente beneficiados pela prática são aqueles cujo propósito tende ao ilícito.[10]

Já a comparação entrespame publicidade em jornais e televisão costuma ser contra-argumentada através da definição despame da relação deste com os meios de envio. Diferente do anunciante de cartazes ou comerciais, umspammernão paga, por exemplo ao provedor, pelo envio. Pelo contrário, muitos provedores, como oUOL,também declaram ser prejudicados pelospamming.A principal diferença está no fato de que emissoras de televisão, por exemplo, são explicitamente sustentadas financeiramente pelos anunciantes. Ao assistir televisão, um indivíduo está aceitando o sistema no qual ela se sustenta e portanto não pode classificar os comerciais como não solicitados.Spamnão está relacionado ao provedor e sua existência não é premeditada pelo contrato do assinante, portanto pode não ser solicitado.

Questões econômicas

[editar|editar código-fonte]Para discutir as questões econômicas relacionadas aospam,é necessário realizar uma análise de cada um de três possíveis pontos de vista: do provedor do serviço de comunicação eletrônica utilizado, do usuário e dospammer.

Para provedores de correio eletrônico, ospamcostuma ser um grande problema. De acordo com o estudo da Spam Filter Review, 40% de todas as mensagens de correio eletrônico transmitidas em 2003 foispam.[11]Esse valor, que atinge até 60% em outras pesquisas, exige dos provedores a transmissão e o armazenamento de um grande volume de dados desnecessários. Procurando evitar essa carga, muitos deles passaram a impor alguma restrição a seus clientes e a utilizar filtros para rejeitar mensagens que possam serspam.

No caso do usuário do serviço, ospamrepresenta um custo adicional indesejado, pois a ele caberá pagar pela recepção da mensagem. Se seu trabalho exigir grande uso do correio eletrônico, ospampode representar uma perda de tempo e uma distração capaz de reduzir a produtividade.

Uma pesquisa da McAfee demonstrou que os Spammers contribuem para a poluição do meio ambiente: ler e deletar os cerca de 62 trilhões de spans consome 33 terawatts/hora de energia por ano. Produzir essa quantidade de energia emite 20 milhões de toneladas de gases poluentes, valor equivalente ao que é liberado por 1,6 milhões de carros.[12]

Devido às medidas de contenção adotadas pelos provedores ou pelo uso de filtros sobre as mensagens que chegam a seus correios, muitos usuários, como aponta o estudo "Spam: How it is hurting email and degrading life on the Internet", têm reduzido a credibilidade dada ao correio eletrônico.

Do ponto de vista dospammer,a prática geralmente é lucrativa, pois, ainda que uma pequena porcentagem das dezenas de milhares de mensagens enviadas resulte em uma venda, o lucro obtido compensará o investimento relativamente baixo usado para custear as mensagens enviadas.[13]

Questões políticas

[editar|editar código-fonte]No mundo todo, muitos esforços têm sido feitos na tentativa de regulamentar a prática dospamming.Essas iniciativas, consideradas importantes ou mesmo urgentes por muitos, esbarram nas dificuldades de definir claramente o que éspame, principalmente, como caracterizar o abuso e não restringir a liberdade de expressão no âmbito da comunicação eletrônica.

Além disso, mesmo estabelecidas as leis, surge a questão de como identificar e localizar osspammersinfratores, normalmente protegidos sob um nome e um endereço eletrônico falsos, e aplicar-lhes a punição cabida.

Um marco importante é oCAN-SPAM Act of 2003,lei federal dos Estados Unidos, que visa regulamentar o envio de mensagens eletrônicas comerciais em todo o território norte-americano e estabelecer formas de punição aos infratores. Em seu texto, determina que as mensagens comerciais contenham cabeçalho válido, identificando endereço eletrônico do remetente, assim como domínio; tenham no campo assunto um texto que não impeça o destinatário de identificar o conteúdo real da mensagem e inclua algum mecanismo para o destinatário solicitar a interrupção do envio dessas mensagens.

Na Europa, a "Diretriz em privacidade e comunicação eletrônica" estabelece, para a União Européia, que as mensagens eletrônicas comerciais só podem ser enviadas para os destinatários que optaram por recebê-las.[14]

No Brasil

[editar|editar código-fonte]Embora exista um volume significativo despambrasileiro que traz no final um texto salientando sua conformidade com a lei,não existemleis no Brasil que tratam especificamente da prática despamming.[15]Há um falso decreto que circula alegando a legitimidade do spam, o que não é verdadeiro, pois isso é a cópia de um decreto do Congresso estadunidense, que não possui relações com a legislação brasileira.[16]

"Esta mensagem é enviada com a complacência da nova legislação sobre correio

eletrônico, Seção 301, Parágrafo (a) (2) (c) Decreto S. 1618, Título Terceiro

aprovado pelo "105 Congresso Base das Normativas Internacionais sobre o SPAM".

Este E-mail não poderá ser considerado SPAM quando inclua uma forma de ser

removido. Para ser removido de futuros correios, simplesmente responda

indicando no Assunto: REMOVER. "

Todavia, diversos projetos de lei sobre o tema já foram elaborados, propondo restrições e formas de punição, como o projeto de lei 021/04 do senador Duciomar Costa. Esse texto, que recebeu parecer favorável na Comissão de Constituição, Justiça e Cidadania (CCJ) do Senado em 05/2004, propõe que mensagens eletrônicas comerciais, definidas como sendo aquelas enviadas a mais de 500 destinatários em um período de 96 horas com objetivos comerciais ou publicitários, podem ser enviadas somente àqueles que consentiram previamente em recebê-las, não devem dissimular seu propósito, devem conter identificação clara e verdadeira do remetente e prover um mecanismo para o destinatário solicitar sua exclusão da lista de mala direta.[17]

Contrariando o movimento, há pessoas que acreditam que as leis atuais são aplicáveis à prática dospamming.Conhecidos defensores desse ponto de vista, os advogados Amaro Moraes e Silva Neto e Omar Kaminski[18]citam, entre outros, artigos existentes noCódigo de Defesa do Consumidor:

Art. 36. A publicidade deve ser veiculada de tal forma que o consumidor,

fácil e imediatamente, a identifique como tal.

Parágrafo único. O fornecedor, na publicidade de seus produtos ou serviços,

manterá, em seu poder, para informação dos legítimos interessados, os dados

fáticos, técnicos e científicos que dão sustentação à mensagem.

Art. 37. É proibida toda publicidade enganosa ou abusiva.

§ 1° É enganosa qualquer modalidade de informação ou comunicação de caráter

publicitário, inteira ou parcialmente falsa, ou, por qualquer outro modo,

mesmo por omissão, capaz de induzir ao erro o consumidor a respeito da

natureza, características, qualidade, quantidade, propriedades, origem,

preço e quaisquer outros dados sobre produtos e serviços.

§ 2° É abusiva, dentre outras, a publicidade discriminatória de qualquer

natureza, a que incite à violência, explore o medo ou a superstição, se

aproveite da deficiência de julgamento e experiência da criança,

desrespeita valores ambientais, ou que seja capaz de induzir o consumidor

a se comportar de forma prejudicial ou perigosa à sua saúde ou segurança.

§ 3° Para os efeitos deste Código, a publicidade é enganosa por omissão

quando deixar de informar sobre dado essencial do produto ou serviço.

§ 4° (Vetado).

Como o projeto de lei que regulamentaria o spam ainda não foi aprovado, várias organizações de marketing e dee-mail marketingdesenvolveram e são signatárias do CAPEM (Código de Autorregulamentação para a Prática do Email Marketing). O principal objetivo do código é regulamentar a prática de e-mail marketing a fim de diferenciá-la da prática despam.Dentre as principais regras há a obrigatoriedade de permissão prévia por parte do destinatário para receber mensagens eletrônicas e a disponibilização de mais de um meio de descadastro da lista de envio.

Guerra do spam

[editar|editar código-fonte]O termoSpam Wars,ou "Guerra do Spam", foi popularizado porLawrence Lessigem um artigo homônimo publicado em 31 de Dezembro de 1998. Nesse artigo, Lessig descreveu um conflito entre o Massachusetts Institute of Technology (MIT) e o Open Relay Blocking System (ORBS), que se iniciou quando o ORBS passou a considerar as mensagens do MIT como sendospame resultou em um desastroso confronto entre as duas entidades, ambas ironicamente reconhecidas como sendo contra ospamming.[19]

O objetivo principal do artigo de Lessig era teorizar a respeito de problemas que poderiam ser causados pelo extremismo no combate aospame de como diferentes pontos de vista poderiam resultar em manipulações indevidas. Entretanto, o termo acabou eventualmente associado ao conflito entrespammerse pessoas, conhecidas comoanti-spammers,que se esforçam para reduzir ou eliminar a incidência dospamna comunicação eletrônica.

Este conflito é similar a uma guerra armamentista, no sentido de que ambos os lados se esforçam para evoluir a tecnologia favorável a seus interesses e superar a tecnologia favorável ao lado oposto, em umcírculo vicioso.

Recursos dosspammers

[editar|editar código-fonte]Muitos usuários conseguem reconhecer facilmente que uma mensagem éspamdevido à presença de frases gramaticalmente incorretas ou conceitualmente absurdas, uma consequência da automatização do envio. Devido a esse fato, um esforço recorrente dosspammersé tentar tornar a mensagem enviada suficientemente crível e atrair o destinatário ao mesmo tempo.

No caso de mensagens mais informais, métodos comuns para atingir esse objetivo são o uso de frases simpáticas ou frases que sugerem que a mensagem enviada é uma resposta a algo que o destinatário enviou anteriormente.

Outro procedimento comum despammersé enviar suas mensagens utilizando nomes e endereços falsos, mas que sejam familiares ou pelo menos simpáticos para o destinatário. Através disso, umspammernão somente pode atrair a atenção do usuário, como também evita ser rastreado. Alguns deles alteram até mesmo o endereço IP para dificultar a identificação.

Muitas vezes,spammersutilizam identificação falsa também como uma forma de prejudicar outras pessoas: ao se identificar como outro indivíduo, umspammeracaba conseguindo que alguns destinatários, irritados com o recebimento dospam,tentem retaliar contra o suposto remetente, que na verdade é inocente. As vítimas desse tipo despamsão conhecidas comojoe jobs,termo que se originou do sítio Joe's Cyberpost,[20]uma das vítimas mais famosas.

Para obter listas de endereços automaticamente, algunsspammersdesenvolvem interpretadores de texto mais sofisticados, capazes de identificar endereços eletrônicos mesmo que estes estejam em formatos não usuais. É o denominadoharvesting,termo eminglês:traduz-se habitualmente porcolheitade endereços de email.

Finalmente, alterar sutil e periodicamente o conteúdo de umspamé um procedimento utilizado para superar os programas bloqueadores despamque um destinatário possa vir a ter. A ideia de tal procedimento é simples: como a maioria desses programas identifica uma mensagem não solicitada através de frases-padrão ou palavras-chave, ospammerevita repetir termos, alterando os termos originais para evitar que eles sejam detectados. O curto processo de substituir "viagra" por "v.i.a.g.r.a.", por exemplo, pode ser capaz de superar muitos dos programas bloqueadores despamutilizados atualmente.

Recursos dos anti-spammers

[editar|editar código-fonte]No ano 2000, Von Ahn, professor da Universidade de Carnegie Mellon, desenvolveu oCAPTCHA,um sistema para impedir o envio de mensagens de e-mails indesejadas. Esse mecanismo impede scripts automatizados - mais conhecidos como bots - de se passarem por humanos, e que segundo ele, junto com avançadas técnicas de filtragem de spams, consegue solucionar a maior parte dos problemas decorridos de spams e deixa a questão praticamente resolvida.

É verdade que o desenvolvimento do CAPTCHA marcou o início da luta contra spams e que graças a ele houve uma diminuição acentuada dos envios de emails não desejados, entretanto ainda hoje uma grande parte da banda da internet é consumida com estas mensagens, como pode ser visto nas estatísticas da spamcop.[21]Novas técnicas e ferramentas estão sendo aplicadas para frear este problema. Tais soluções atuam em diversas camadas, sejam filtros implementados nos servidores de e-mail, mecanismos de classificação de mensagens de spam para os usuários definirem quando determinado assunto ou autor é fonte de spam e até mesmo filtros implementados na camada física, como alguns componentes eletrônicos de rede que possuem mecanismos anti-spam implementados em rede.

Segundo David Sorkin, os procedimentos tomados contra ospammingpodem ser divididos em três grupos principais: sociais, técnicos e legais. Os procedimentos sociais são conjuntos de protocolos e regras que raramente são respeitados por umspammer.Procedimentos legais, como processos, raramente obtêm resultado devido à dificuldade em localizar umspammer.

O principal procedimento técnico contra ospamé o uso de programas de bloqueio, também conhecidos comofiltros.Esses programas baseiam-se na ideia de analisar o assunto e o código da mensagem a fim de obter a probabilidade de ela ser ou não umspam.Uma vez identificada, a mensagem pode ser apagada ou movida para um local à parte automaticamente. Geralmente, os padrões de busca podem ser definidos pelo usuário, o que torna os filtros uma ferramenta potencialmente poderosa. Entretanto, uma desvantagem deste sistema é a possibilidade do filtro julgar como sendo umspamuma mensagem importante que coincidentemente tinha padrões típicos.

Filtros bayesianossão filtros que utilizam técnicas estatísticas para identificar e controlar o recebimento despam.Eles foram idealizados por Paul Graham[22]em seu artigo "A Plan For Spam" de Agosto de 2002 e atualmente são os filtros mais eficientes e conhecidos. A maioria dos provedores os utiliza e em alguns casos a eficiência chega a 99,99%[carece de fontes].

Outro método técnico para reduzir ospamé esconder endereços de e-mail através de procedimentos de camuflagem. Alguns interpretadores de textos que executam varreduras naWorld Wide Webem busca de endereços podem ser ludibriados através de criptografia rudimentar, como a substituição do termo "@" por "at", sem que o endereço deixe de ser legível a uma pessoa.

Técnicas avançadas de filtro de spam estão sendo desenvolvidas, muitas delas utilizando inteligência artificial, como mecanismos deaprendizado de máquinapara aprender quando uma mensagem é considerada spam, e métodos estatísticos para identificar e controlar o recebimento de mensagens. É um dos métodos utilizados peloVerticalIP.A eficiência de tais técnicas de filtragem é estimada em mais de 99,99%[carece de fontes],mas dado a quantidade diária de mensagens enviadas mundialmente ainda é necessário que filtros mas eficiente sejam desenvolvidos. Todas as técnicas visam buscar o equilíbrio entre filtrar mensagens indesejadas sem que mensagens "verdadeiras" sejam bloqueadas.

Algumas abordagens de combate a spam estão se baseando em sistemas bio-inspirados, ou seja, sistemas que se assemelham aos mecanismos utilizados por mecanismos vivos. Um destes sistemas, e que vem alcançando grande porcentagem de acerto, está sendo desenvolvido pela Microsoft[carece de fontes],ele se baseia nos mesmos princípios do sistema imune ao combate a vírus, fazendo inclusive uma analogia entre o vírus da AIDS e os spams. O vírus HIV consegue sobreviver porque, ao contaminar células, não utiliza cópias exatas suas, mas sim réplicas com pequenas alterações, tal como os spammers fazem com palavras. Essa série de pequenas e distintas mudanças dificulta ao extremo o desenvolvimento de uma vacina, pois os anticorpos acabam não conseguindo “enxergar” as variações.

Ver também

[editar|editar código-fonte]Referências

- ↑«Email marketing e a problemática da compra de "mailings" ou listas de emails».emailmanager.Consultado em 4 de maio de 2012

- ↑«FTC Names Its Dirty Dozen: 12 Scams Most Likely to Arrive Via Bulk Email».web.archive.org.Consultado em 4 de maio de 2012.Arquivado dooriginalem 3 de fevereiro de 2006

- ↑«Nigeria - The 419 Coalition Website».home.rica.net.Consultado em 4 de maio de 2012

- ↑«Carne enlatada e Monty Python: de onde veio a palavra "spam"?».uol.br.Consultado em 25 de setembro de 2023

- ↑«The History of Electronic Mail».multicians.org.Consultado em 4 de maio de 2012

- ↑abcd«Origin of the term "spam" to mean net abuse».templetons.Consultado em 4 de maio de 2012

- ↑«Global Alert For All: Jesus is Coming Soon - sci.stat.edu | Grupos do Google».groups.google.Consultado em 4 de maio de 2012

- ↑«Why is spam bad?».spam.abuse.net.Consultado em 4 de maio de 2012.Arquivado dooriginalem 13 de novembro de 2004

- ↑«Loading...».spamlinks.openrbl.org.Consultado em 4 de maio de 2012.Arquivado dooriginalem 12 de novembro de 2004

- ↑«Spam: uma abordagem crítica - Revista Jus Navigandi - Doutrina e Peças».jus.br.Consultado em 4 de maio de 2012

- ↑«Spam statistics».web.archive.org.Consultado em 4 de maio de 2012.Arquivado dooriginalem 10 de agosto de 2003

- ↑«SPAM é Crime! | Publicidade Digital».publicidadedigital.Consultado em 4 de maio de 2012

- ↑«Business».web.archive.org.Consultado em 4 de maio de 2012.Cópia arquivada em 8 de março de 1997

- ↑«Spam – Antivirus - Identity Theft - Scams and Fraud: STOP IT».spamlaws.Consultado em 4 de maio de 2012

- ↑«Congresso sobre spam: a verdade - Revista Jus Navigandi - Doutrina e Peças».jus.br.Consultado em 4 de maio de 2012

- ↑«Jus Navigandi - Doutrina - Verdades e mentiras sobre o e-mail e o spam».jus.br.Consultado em 11 de fevereiro de 2022

- ↑«E-BEE SISTEMAS».web.archive.org.Consultado em 4 de maio de 2012.Arquivado dooriginalem 1 de fevereiro de 2009

- ↑web.archive.orghttps://web.archive.org/web/20020319044705/http:// infoguerra.br/infonews/viewnews.cgi.Consultado em 4 de maio de 2012.Arquivado dooriginalem 19 de março de 2002Em falta ou vazio

|título=(ajuda) - ↑«TheStandard: The Spam Wars».dotcomeon.Consultado em 4 de maio de 2012

- ↑«Joe's CyberPost Home Page».joes.Consultado em 4 de maio de 2012

- ↑«SpamCop.net - Total spam report volume».spamcop.net.Consultado em 4 de maio de 2012

- ↑«Paul Graham».paulgraham.Consultado em 4 de maio de 2012