Bluetooth

Acategorizaçãodeste artigo é deficiente.(Setembro de 2024) |

| Bluetooth | |

|---|---|

| |

| Desenvolvido por | Bluetooth Special Interest Group |

| Introduzido | 7 de maio de 1998; há 26 anos |

| Indústria | rede de área pessoal |

| Hardware compatível | |

| Alcance físico | Normalmente menos de 10 m (33 pés), até 100 m (330 pés). Bluetooth 5.0: 40–400 m (100–1 000 pés)[1][2] |

Bluetoothé um padrão de tecnologiasem fiode curto alcance usado para troca de dados entre dispositivos fixos e móveis em distâncias curtas e construção deredes de área pessoal(PANs). No modo mais utilizado, a potência de transmissão é limitada a 2,5miliwatts,proporcionando um alcance muito curto de até 10 metros (33 pés). Empregaondas de rádioUHFnasbandas ISM,de 2,402 GHz a 2,48 GHz.[3]É usado principalmente como uma alternativa para conexões com fio, para trocar arquivos entre dispositivos portáteis próximos e conectartelefones celularese tocadores de música comfonesde ouvido sem fio.

O Bluetooth é gerenciado peloBluetooth Special Interest Group(SIG), que tem mais de 35 000 empresas associadas nas áreas de telecomunicações, computação, redes e produtos eletrônicos de consumo. OIEEEpadronizou o Bluetooth comoIEEE 802.15.1,mas não mantém mais o padrão. O Bluetooth SIG supervisiona o desenvolvimento da especificação, gerencia o programa de qualificação e protege as marcas registradas.[4]Um fabricante deve atender aospadrões Bluetooth SIGpara comercializá-lo como um dispositivo Bluetooth.[5]Uma rede depatentesse aplica à tecnologia, que são licenciadas para dispositivos qualificados individuais. A partir de 2009, foi enviado chips decircuito integradoaproximadamente 920 milhões de unidades Bluetooth por ano.[6]Em 2017, havia 3,6 bilhões de dispositivos Bluetooth sendo enviados anualmente e as remessas deveriam continuar aumentando em cerca de 12% ao ano.[7]Em 2021, os embarques atingiram 4,7 bilhões de unidades, com previsão de crescimento de 9%.[8]

Etimologia

[editar|editar código-fonte]O nome "Bluetooth" foi proposto em 1997 por Jim Kardach daIntel,um dos fundadores do Bluetooth SIG. O nome foi inspirado por uma conversa com Sven Mattisson, que relatou a história escandinava por meio de contos de The Long Ships, deFransG.Bengtsson,um romance histórico sobre vikings e o rei dinamarquês do século X,Harald Bluetooth.Ao descobrir uma imagem dapedra rúnica de Harald Bluetooth[9]no livroA History of the VikingsdeGwyn Jones,Jim propôs Bluetooth como o codinome para o programa sem fio de curto alcance que agora é chamado de Bluetooth.[10][11][12]

De acordo com o site oficial do Bluetooth,

O Bluetooth foi concebido apenas como um substituto até que o marketing pudesse apresentar algo realmente legal.Mais tarde, quando chegou a hora de escolher um nome sério, o Bluetooth deveria ser substituído por RadioWire ou PAN (Personal Area Networking). O PAN era o favorito, mas uma pesquisa exaustiva descobriu que já tinha dezenas de milhares de acessos em toda a Internet.

Uma pesquisa completa de marca registrada no RadioWire não pôde ser concluída a tempo para o lançamento, tornando o Bluetooth a única opção. O nome pegou rapidamente e antes que pudesse ser alterado, se espalhou por toda a indústria, tornando-se sinônimo de tecnologia sem fio de curto alcance.[13]

Bluetooth é a versãoanglicizadado escandinavoBlåtand/Blåtann(ou emnórdico antigoblátǫnn). Era oepítetodo rei Harald Bluetooth, que uniu as diferentes tribos dinamarquesas em um único reino; Kardach escolheu o nome para sugerir que o Bluetooth une protocolos de comunicação de maneira semelhante.[14]

Logo

[editar|editar código-fonte]O logotipo Bluetooth![]() é umaruna vinculadaque mescla asrunasYounger Futhark(ᚼ,Hagall) e

é umaruna vinculadaque mescla asrunasYounger Futhark(ᚼ,Hagall) e![]() (ᛒ,Bjarkan), as iniciais de Harald.[15][16]

(ᛒ,Bjarkan), as iniciais de Harald.[15][16]

História

[editar|editar código-fonte]

O desenvolvimento da tecnologia de rádio "short-link", mais tarde denominada Bluetooth, foi iniciado em 1989 por Nils Rydbeck, CTO daEricsson MobileemLund,Suécia. O objetivo era desenvolver fones de ouvido sem fio, de acordo com duas invenções de Johan Ullman. Nils Rydbeck encarregou Tord Wingren de especificar e o holandêsJaap Haartsene Sven Mattisson de desenvolver.[17]Ambos trabalhavam para a Ericsson em Lund.[18]O projeto principal e o desenvolvimento começaram em 1994 e em 1997 a equipe tinha uma solução viável.[19]A partir de 1997, Örjan Johansson tornou-se o líder do projeto e impulsionou a tecnologia e a padronização.[20][21][22][23]

Em 1997, Adalio Sanchez, então chefe de P&D do produtoIBMThinkPad,abordou Nils Rydbeck sobre a colaboração na integração de umtelefone celularem um notebook ThinkPad. Os dois designaram engenheiros da Ericsson e da IBM para estudar a ideia. A conclusão foi que o consumo de energia da tecnologia de celular naquela época era muito alto para permitir uma integração viável em um notebook e ainda atingir uma duração de bateria adequada. Em vez disso, as duas empresas concordaram em integrar a tecnologia de link curto da Ericsson em um notebook ThinkPad e em um telefone Ericsson para atingir o objetivo. Como nem os notebooks IBM ThinkPad nem os telefones Ericsson eram os líderes de participação de mercado em seus respectivos mercados naquela época, Adalio Sanchez e Nils Rydbeck concordaram em tornar a tecnologia de link curto um padrão aberto da indústria para permitir a cada participante o máximo acesso ao mercado. A Ericsson contribuiu com a tecnologia de rádio de link curto e a IBM contribuiu com patentes em torno da camada lógica. Adalio Sanchez da IBM então rec nhũ đầu Stephen Nachtsheim da Intel para se juntar e então a Intel também rec nhũ đầuToshibaeNokia.Em maio de 1998, o Bluetooth SIG foi lançado com IBM e Ericsson como signatários fundadores e um total de cinco membros: Ericsson, Intel, Nokia, Toshiba e IBM.

O primeiro dispositivo Bluetooth foi revelado em 1999. Era um fone de ouvido móvel viva-voz que ganhou o prêmio "Best of show Technology" naCOMDEX.O primeiro celular Bluetooth foi o Ericsson T36, mas foi o modeloT39revisado que realmente chegou às prateleiras das lojas em 2001. Paralelamente, a IBM lançou o IBM ThinkPad A30 em outubro de 2001, que foi o primeiro notebook com Bluetooth integrado.

A incorporação precoce do Bluetooth em produtos eletrônicos de consumo continuou na Vosi Technologies em Costa Mesa, Califórnia, EUA, inicialmente supervisionada pelos membros fundadores Bejan Amini e Tom Davidson. A Vosi Technologies havia sido criada pelo incorporador imobiliário Ivano Stegmenga, com patente americana 608507, para comunicação entre um telefone celular e o sistema de áudio de um veículo. Na época, a Sony/Ericsson tinha apenas uma pequena participação no mercado de telefonia celular, que era dominado nos Estados Unidos pela Nokia e Motorola. Devido às negociações em andamento para um acordo de licenciamento pretendido com a Motorola no final dos anos 1990, a Vosi não pôde divulgar publicamente a intenção, a integração e o desenvolvimento inicial de outros dispositivos habilitados que seriam os primeiros dispositivos conectados à Internet "Smart Home".

A Vosi precisava de um meio para que o sistema se comunicasse sem uma conexão com fio do veículo para os outros dispositivos da rede. O Bluetooth foi escolhido, pois o Wi-Fi ainda não estava prontamente disponível ou suportado no mercado público. Vosi começou a desenvolver o sistema veicular integrado Vosi Cello e alguns outros dispositivos conectados à Internet, um dos quais pretendia ser um dispositivo de mesa chamado Vosi Symphony, conectado em rede com Bluetooth. Por meio das negociações com a Motorola, a Vosi apresentou e divulgou sua intenção de integrar o Bluetooth em seus dispositivos. No início dos anos 2000, uma batalha legal decorreu entre Vosi e Motorola,[24]que suspendeu indefinidamente o lançamento dos aparelhos. Mais tarde, a Motorola o implementou em seus dispositivos, o que deu início à significativa propagação do Bluetooth no mercado público devido à sua grande participação de mercado na época.

Em 2012, Jaap Haartsen foi nomeado pelo European Patent Office para o European Inventor Award.[19]

Implementação

[editar|editar código-fonte]O Bluetooth opera em frequências entre 2,402 e 2,480 GHz, ou 2,400 e 2,4835 GHz, incluindobandas de guardade 2 MHz de largura na extremidade inferior e 3,5 MHz de largura na parte superior.[25]Isso está na banda de radiofrequência de curto alcance de 2,4 GHz globalmente não licenciada (mas não regulamentada) industrial, científica e médica (ISM). O Bluetooth usa uma tecnologia de rádio chamadaespectro de propagação de salto de frequência.O Bluetooth divide os dados transmitidos em pacotes e transmite cada pacote em um dos 79 canais Bluetooth designados. Cada canal tem uma largura de banda de 1 MHz. Geralmente executa 1600 saltos por segundo, comsalto de frequência adaptável(AFH) ativado.[25]OBluetooth Low Energyusa espaçamento de 2 MHz, que acomoda 40 canais.[26]

Originalmente, a modulaçãoGaussiana por desvio de frequência(GFSK) era o único esquema de modulação disponível. Desde a introdução do Bluetooth 2.0+EDR, π/4-DQPSK(chaveamento de deslocamento de fase de quadratura diferencial) e modulação 8-DPSK também podem ser usados entre dispositivos compatíveis. Diz-se que os dispositivos que funcionam com GFSK estão operando no modo de taxa básica (BR), onde umataxa de bitsinstantânea de 1Mbit/sé possível. O termo Enhanced Data Rate (EDR) é usado para descrever os esquemas π/4-DPSK (EDR2) e 8-DPSK (EDR3), cada um fornecendo 2 e 3 Mbit/s, respectivamente. A combinação desses modos (BR e EDR) na tecnologia de rádio Bluetooth é classificada comorádio BR/EDR.

Em 2019, a Apple publicou uma extensão chamada HDR que suporta taxas de dados de 4 (HDR4) e 8 (HDR8) Mbit/s usando modulação π/4-DQPSKem canais de 4 MHz com correção de erro direta (FEC).[27]

O Bluetooth é umprotocolo baseado em pacotescom umaarquitetura mestre/escravo.Um mestre pode se comunicar com até sete escravos em umapiconet.Todos os dispositivos dentro de uma determinada piconet usam o clock fornecido pelo mestre como base para a troca de pacotes. O relógio mestre marca com um período de 312,5μs,dois tiques do relógio formam um slot de 625 µs e dois slots formam um par de slots de 1250 µs. No caso simples de pacotes de slot único, o mestre transmite em slots pares e recebe em slots ímpares. O escravo, ao contrário, recebe em slots pares e transmite em slots ímpares. Os pacotes podem ter 1, 3 ou 5 slots de comprimento, mas em todos os casos, a transmissão do master começa em slots pares e a do slave em slots ímpares.

O acima exclui o Bluetooth Low Energy, introduzido na especificação 4.0,[28]queusa o mesmo espectro, mas de maneira um pouco diferente.

Comunicação e conexão

[editar|editar código-fonte]Um dispositivo mestre BR/EDR Bluetooth pode se comunicar com no máximo sete dispositivos em uma piconet (uma rede de computadores ad hoc usando tecnologia Bluetooth), embora nem todos os dispositivos atinjam esse máximo. Os dispositivos podem trocar de papéis, mediante acordo, e o escravo pode se tornar o mestre (por exemplo, um fone de ouvido que inicia uma conexão com um telefone necessariamente começa como mestre — como o iniciador da conexão —, mas pode operar subsequentemente como escravo).

A especificação principal do Bluetooth fornece a conexão de duas ou mais piconets para formar umascatternet,na qual certos dispositivos desempenham simultaneamente o papel de mestre/líder em uma piconet e o papel de escravo em outra.

A qualquer momento, os dados podem ser transferidos entre o mestre e um outro dispositivo (exceto para o modo broadcast pouco usado). O mestre escolhe qual dispositivo escravo endereçar; normalmente, ele muda rapidamente de um dispositivo para outro em um estiloround-robin.Uma vez que é o mestre que escolhe qual escravo endereçar, enquanto um escravo deve (em teoria) escutar em cada slot de recebimento, ser um mestre é um fardo mais leve do que ser um escravo. Ser mestre de sete escravos é possível; ser escravo de mais de um mestre é possível. A especificação é vaga quanto ao comportamento necessário em scatternets.[29]

Usos

[editar|editar código-fonte]Bluetooth é um protocolo padrão de comunicação de substituição de fio projetado principalmente para baixo consumo de energia, com um curto alcance baseado emmicrochipstransceptoresde baixo custo em cada dispositivo.[30]Como os dispositivos usam um sistema de comunicação por rádio (transmissão), eles não precisam estar na linha de visão uns dos outros; no entanto, um caminho sem fioquasi opticdeve ser viável.[31]

Classes de Bluetooth e uso de energia

[editar|editar código-fonte]| Classe | Max.power permitido | ||

|---|---|---|---|

| (mW) | (dBm) | ||

| 1 | 10 — 100 | +10 — +20 | |

| 1,5* | 2,5 — 10 | +4 — +10 | |

| 2 | 1 — 2.5 | 0 — +4 | |

| 3 | 0,01 — 1 | -20 — 0 | |

| * Classe 1.5 incluída na classe 1 para BR/EDR | |||

| Fonte:BT 5.3 Vol 6 Part A Sect 3 and V2 PA S3,Bluetooth Technology Website | |||

Historicamente, o alcance do Bluetooth era definido pela classe do rádio, com uma classe inferior (e maior potência de saída) tendo maior alcance.[2]O alcance real alcançado por um determinado link dependerá das qualidades dos dispositivos em ambas as extremidades do link, bem como do ar e dos obstáculos entre eles. Os principais atributos de hardware que afetam o alcance são a taxa de dados, o protocolo (Bluetooth Classic ou Bluetooth Low Energy), a potência do transmissor, a sensibilidade do receptor e o ganho de ambas as antenas.[32]

O alcance efetivo varia dependendo das condições de propagação, cobertura do material, variações da amostra de produção, configurações da antena e condições da bateria. A maioria das aplicações Bluetooth é para condições internas, onde a atenuação de paredes e o desvanecimento do sinal devido a reflexões de sinal tornam o alcance muito menor do que os intervalos de linha de visão especificados dos produtos Bluetooth.

A maioria dos aplicativos Bluetooth são dispositivos Classe 2 alimentados por bateria, com pouca diferença no alcance se a outra extremidade do link for um dispositivo Classe 1 ou Classe 2, pois o dispositivo de menor potência tende a definir o limite de alcance. Em alguns casos, o alcance efetivo do link de dados pode ser estendido quando um dispositivo Classe 2 está conectado a um transceptor Classe 1 com maior sensibilidade e potência de transmissão do que um dispositivo típico Classe 2.[33]Principalmente, no entanto, os dispositivos de Classe 1 têm uma sensibilidade semelhante aos dispositivos de Classe 2. A conexão de dois dispositivos de Classe 1 com alta sensibilidade e alta potência pode permitir alcances muito superiores aos típicos 100 m, dependendo da taxa de transferência exigida pela aplicação. Alguns desses dispositivos permitem intervalos de campo aberto de até 1 km e além entre dois dispositivos semelhantes sem exceder os limites legais de emissão.[34][35][36]

Perfis Bluetooth

[editar|editar código-fonte]Para usar a tecnologia sem fio Bluetooth, um dispositivo deve ser capaz de interpretar determinados perfis Bluetooth, que são definições de possíveis aplicativos e especificar comportamentos gerais que os dispositivos habilitados para Bluetooth usam para se comunicar com outros dispositivos Bluetooth. Esses perfis incluem configurações para parametrizar e controlar a comunicação desde o início. A adesão aos perfis economiza tempo para a transmissão dos novos parâmetros antes que o link bidirecional se torne efetivo. Há uma ampla variedade de perfis Bluetooth que descrevem muitos tipos diferentes de aplicativos ou casos de uso para dispositivos.[37]

Lista de aplicações

[editar|editar código-fonte]

- Controle sem fio e comunicação entre um telefone celular e umfone de ouvidoviva-voz. Este foi um dos primeiros aplicativos a se tornar popular.[38]

- Controle sem fio e comunicação entre um telefone celular e um sistema estéreo automotivo compatível com Bluetooth (e às vezes entre ocartão SIM e o telefone do carro[39][40]).

- Comunicação sem fios entre um smartphone e uma fechadura inteligente para destrancar portas.

- Controle sem fio e comunicação com telefones, tablets ealto-falantesportáteis sem fio iOS e Android.[41]

- Fone de ouvido sem fioBluetootheinterfone.Idiomaticamente, um fone de ouvido às vezes é chamado de "um Bluetooth".

- Transmissão sem fio de áudio para fones de ouvido com ou sem recursos de comunicação.

- Transmissão sem fio de dados coletados por dispositivos de fitness habilitados para Bluetooth para telefone ou PC.[42]

- Rede sem fio entre PCs em um espaço confinado e onde pouca largura de banda é necessária.[43]

- Comunicação sem fio com dispositivos de entrada e saída do PC, sendo os mais comuns omouse,tecladoeimpressora.

- Transferência de arquivos, detalhes de contato, compromissos de calendário e lembretes entre dispositivos comOBEX[a]e compartilhamento de diretóriosvia FTP.[44]

- Acionando o obturador da câmera dosmartphoneusando obastão de selfiealimentado por bluetooth.[45]

- Substituição de comunicações seriaisRS-232com fios anteriores em equipamentos de teste,receptores GPS,equipamentos médicos, leitores de código de barras e dispositivos de controle de tráfego.

- Para controles onde oinfravermelhoera frequentemente usado.

- Para aplicações de baixa largura de banda em que uma largura de bandaUSBmaior não é necessária e a conexão sem cabo é desejada.

- Envio de pequenos anúncios de painéis de publicidade habilitados para Bluetooth para outros dispositivos Bluetooth detectáveis.[46]

- Ponte sem fio entre duas redes Ethernet Industrial (por exemplo,PROFINET).

- Os consoles de jogos usam o Bluetooth como um protocolo de comunicação sem fio para periféricos desde asétima geração,incluindo oNintendoWii[47]e oPlayStation 3daSony,que usam Bluetooth para seus respectivos controladores.

- Acesso discado à Internet em computadores pessoais ou PDAs usando um telefone celular com capacidade de dados como um modem sem fio.

- Transmissão de curto alcance de dados do sensor de saúde de dispositivos médicos para telefone celular,set-top boxou dispositivos detelessaúdededicados.[48][49]

- Permitir que um telefoneDECTtoque e atenda chamadas em nome de um telefone celular próximo.

- OReal-time locating system(RTLS) é usado para rastrear e identificar a localização de objetos em tempo real usando "Nodes" ou "tags" anexados ou embutidos nos objetos rastreados e "Leitores" que recebem e processam a transmissão sem fio sinais dessas tags para determinar suas localizações.[50]

- Aplicativo de segurança pessoal em celulares para prevenção de roubo ou perda de itens. O item protegido possui um marcador Bluetooth (por exemplo, uma etiqueta) que está em constante comunicação com o telefone. Se a conexão for interrompida (o marcador está fora do alcance do telefone), um alarme é disparado. Isso também pode ser usado como um alarme dehomem ao mar.

- Calgary,Alberta,A divisão Roads Traffic do Canadá usa os dados coletados dos dispositivos Bluetooth dos viajantes para prever os tempos de viagem e o congestionamento das estradas para os motoristas.[51]

- Transmissão sem fio de áudio (uma alternativa mais confiável aostransmissores FM)

- Transmissão de vídeo ao vivo para o dispositivo de implante cortical visual por Nabeel Fattah na universidade de Newcastle 2017.[52]

- Conexão decontroladores de movimentoa um PC ao usar headsets VR

Bluetooth vs Wi-Fi (IEEE 802.11)

[editar|editar código-fonte]Bluetooth eWi-Fi(Wi-Fi é a marca de produtos que usam os padrõesIEEE 802.11) têm algumas aplicações semelhantes: configuração de redes, impressão ou transferência de arquivos. O Wi-Fi destina-se a substituir o cabeamento de alta velocidade para acesso geral à rede local em áreas de trabalho ou em casa. Essa categoria de aplicativos às vezes é chamada deredes locais sem fio(WLAN). O Bluetooth foi concebido para equipamentos portáteis e suas aplicações. A categoria de aplicativos é descrita como arede de área pessoal sem fio(WPAN). O Bluetooth é um substituto para o cabeamento em vários aplicativos pessoais em qualquer configuração e também funciona para aplicativos de localização fixa, como a funcionalidade de energia inteligente em casa (termostatos, etc.).

Wi-Fi e Bluetooth são até certo ponto complementares em suas aplicações e uso. O Wi-Fi geralmente é centrado no ponto de acesso, com uma conexão cliente-servidor assimétrica com todo o tráfego roteado pelo ponto de acesso, enquanto o Bluetooth geralmente é simétrico, entre dois dispositivos Bluetooth. O Bluetooth serve bem em aplicações simples em que dois dispositivos precisam se conectar com uma configuração mínima, como o pressionamento de um botão, como em fones de ouvido e alto-falantes.

Dispositivos

[editar|editar código-fonte]

O Bluetooth existe em vários produtos, como telefones,alto-falantes,tablets, players de mídia, sistemas robóticos, laptops e equipamentos de console de jogos, bem como algunsfones de ouvidode alta definição,modems,aparelhos auditivos[53]e até mesmo relógios.[54]Dada a variedade de dispositivos que usam Bluetooth, juntamente com a depreciação contemporânea de fones de ouvidopelaApple, Google e outras empresas, e a falta de regulamentação da FCC, a tecnologia é propensa a interferências.[55]No entanto, o Bluetooth é útil ao transferir informações entre dois ou mais dispositivos próximos um do outro em situações de baixa largura de banda. O Bluetooth é comumente usado para transferir dados de som com telefones (ou seja, com um fone de ouvido Bluetooth) ou dados de bytes com computadores portáteis (transferência de arquivos).

Os protocolos Bluetooth simplificam a descoberta e configuração de serviços entre dispositivos.[56]Os dispositivos Bluetooth podem anunciar todos os serviços que fornecem.[57]Isso facilita o uso de serviços, porque mais segurança,endereço de redee configuração de permissão podem ser automatizados do que com muitos outros tipos de rede.[56]

Requisitos do computador

[editar|editar código-fonte]

Um computador pessoal que não tenha Bluetooth integrado pode usar um adaptador Bluetooth que permite que o PC se comunique com dispositivos Bluetooth. Enquanto algunscomputadores de mesae laptops mais recentes vêm com um rádio Bluetooth integrado, outros requerem um adaptador externo, geralmente na forma de um pequeno "dongle"USB.

Ao contrário de seu antecessor,IrDA,que requer um adaptador separado para cada dispositivo, o Bluetooth permite que vários dispositivos se comuniquem com um computador por meio de um único adaptador.[58]

Implementação do sistema operacional

[editar|editar código-fonte]Para plataformasMicrosoft,as versões doWindows XP Service Pack 2e SP3 funcionam nativamente com Bluetooth v1.1, v2.0 e v2.0+EDR.[59]As versões anteriores exigiam que os usuários instalassem os próprios drivers do adaptador Bluetooth, que não eram suportados diretamente pela Microsoft.[60]Os próprios dongles Bluetooth da Microsoft (embalados com seus dispositivos de computador Bluetooth) não possuem drivers externos e, portanto, requerem pelo menos o Windows XP Service Pack 2. Windows Vista RTM/SP1 com o Feature Pack para Wireless ou Windows Vista SP2 funcionam com Bluetooth v2. 1+EDR.[59]O Windows 7 funciona com Bluetooth v2.1+EDR e Extended Inquiry Response (EIR).[59]As pilhas Bluetooth do Windows XP e Windows Vista/Windows 7 oferecem suporte nativo aos seguintes perfis Bluetooth: PAN, SPP,DUN,HID, HCRP. A pilha do Windows XP pode ser substituída por uma pilha de terceiros que suporte mais perfis ou versões mais recentes do Bluetooth. A pilha Bluetooth do Windows Vista/Windows 7 oferece suporte a perfis adicionais fornecidos pelo fornecedor sem exigir que a pilha Microsoft seja substituída.[59]O Windows 8 e versões posteriores suportam Bluetooth Low Energy (BLE). Geralmente, é recomendável instalar o driver do fornecedor mais recente e sua pilha associada para poder usar o dispositivo Bluetooth em sua extensão máxima.

Os produtos daApplefuncionam com Bluetooth desde oMac OS X v10.2,lançado em 2002.[61]

OLinuxtem duaspilhas Bluetoothpopulares, BlueZ e Fluoride. A pilha BlueZ está incluída na maioria dos kernels do Linux e foi originalmente desenvolvida pelaQualcomm.[62]O Fluoride, anteriormente conhecido como Bluedroid, está incluído no sistema operacional Android e foi originalmente desenvolvido pelaBroadcom.[63]Há também o Affix stack, desenvolvido pelaNokia.Já foi popular, mas não foi atualizado desde 2005.[64]

OFreeBSDinclui o Bluetooth desde seu lançamento v5.0, implementado através donetgraph.[65][66]

NetBSDinclui Bluetooth desde seu lançamento v4.0.[67][68]Sua pilha Bluetooth também foi portada para oOpenBSD,no entanto, o OpenBSD posteriormente o removeu como não mantido.[69][70]

ODragonFly BSDtem a implementação Bluetooth do NetBSD desde 1.11 (2008).[71][72]Uma implementação baseada emnetgraphdoFreeBSDtambém está disponível na árvore, possivelmente desativada até 15/11/2014, e pode exigir mais trabalho.[73][74]

Especificações e recursos

[editar|editar código-fonte]As especificações foram formalizadas peloBluetooth Special Interest Group(SIG) e formalmente anunciadas em 20 de maio de 1998.[75]Hoje, ele tem mais de 30.000 empresas associadas em todo o mundo.[76]Foi estabelecido pelaEricsson,IBM,Intel,NokiaeToshiba,e mais tarde juntou-se a muitas outras empresas.

Todas as versões dos padrões Bluetooth suportamcompatibilidade com versões anteriores.[77]Isso permite que o padrão mais recente cubra todas as versões mais antigas.

O Bluetooth Core Specification Working Group (CSWG) produz principalmente 4 tipos de especificações:

- A especificação principal do Bluetooth, o ciclo de lançamento é normalmente de alguns anos entre

- Adendo de especificação principal (CSA), o ciclo de lançamento pode ser tão curto quanto algumas vezes por ano

- Suplementos de especificação principal (CSS), podem ser lançados muito rapidamente

- Errata (Disponível com uma conta de usuário:Errata login)

Bluetooth 1.0 e 1.0B

[editar|editar código-fonte]- Os produtos não eram interoperáveis

- O anonimato não era possível, impedindo certos serviços de usar ambientes Bluetooth[78]

Bluetooth 1.1

[editar|editar código-fonte]- Ratificado como padrãoIEEE 802.15.1–2002[79]

- Muitos erros encontrados nas especificações v1.0B foram corrigidos.

- Adicionada possibilidade de canais não criptografados.

- Indicador de força do sinal recebido (RSSI).

Bluetooth 1.2

[editar|editar código-fonte]Os principais aprimoramentos incluem:

- Conexão e descoberta mais rápidas

- Espectro de propagação de salto de frequência adaptável(AFH),que melhora a resistência àinterferência de radiofrequência,evitando o uso de frequências lotadas na sequência de salto.

- Na prática, velocidades de transmissão mais altas do que na v1.1, até 721 kbit/s.[80]

- Conexões síncronas estendidas (eSCO), que melhoram a qualidade de voz dos links de áudio, permitindo retransmissões de pacotes corrompidos e podem, opcionalmente, aumentar a latência de áudio para fornecer melhor transferência de dados simultânea.

- Operação da interface do controlador host(HCI) comUARTde três fios.

- Ratificado como padrãoIEEE 802.15.1–2005.[81]

- Introduzidos os modos de controle de fluxo e retransmissão para L2CAP.

Bluetooth 2.0 + EDR

[editar|editar código-fonte]Esta versão da especificação principal do Bluetooth foi lançada antes de 2005. A principal diferença é a introdução de uma taxa de dados aprimorada (EDR) paratransferência de dadosmais rápida. A taxa de bits do EDR é de 3 Mbit/s, embora a taxa máxima de transferência de dados (permitindo tempo entre pacotes e confirmações) seja de 2,1 Mbit/s.[80]EDR usa uma combinação deGFSKe modulação dechaveamento de mudança de fase(PSK) com duas variantes, π/4 -DQPSKe 8- DPSK.[82]O EDR pode fornecer um menor consumo de energia por meio de umciclo de trabalhoreduzido.

A especificação é publicada comoBluetooth v2.0 + EDR,o que implica que o EDR é um recurso opcional. Além do EDR, a especificação v2.0 contém outras pequenas melhorias e os produtos podem alegar conformidade com "Bluetooth v2.0" sem suportar a taxa de dados mais alta. Pelo menos um dispositivo comercial afirma "Bluetooth v2.0 sem EDR" em sua folha de dados.[83]

Bluetooth 2.1 + EDR

[editar|editar código-fonte]Bluetooth Core Specification Version 2.1 + EDR foi adotado pelo Bluetooth SIG em 26 de julho de 2007.[82]

O principal recurso da v2.1 é opareamento simples seguro(SSP): isso melhora a experiência de pareamento de dispositivos Bluetooth, ao mesmo tempo em que aumenta o uso e a força da segurança.[84]

A versão 2.1 permite várias outras melhorias, incluindoresposta de consulta estendida(EIR), que fornece mais informações durante o procedimento de consulta para permitir uma melhor filtragem de dispositivos antes da conexão; e sniff subrating, que reduz o consumo de energia no modo de baixo consumo.

Bluetooth 3.0 + HS

[editar|editar código-fonte]A versão 3.0 + HS do Bluetooth Core Specification[82]foi adotada pelo Bluetooth SIG em 21 de abril de 2009. O Bluetooth v3.0 + HS fornece velocidades teóricas de transferência de dados de até 24 Mbit/s, embora não pelo próprio link Bluetooth. Em vez disso, o link Bluetooth é usado para negociação e estabelecimento, e o tráfego de alta taxa de dados é transportado por um link802.11colocado.

A principal novidade é o AMP (Alternative MAC/PHY), a adição do802.11como um transporte de alta velocidade. A parte de alta velocidade da especificação não é obrigatória e, portanto, apenas os dispositivos que exibem o logotipo "+HS" realmente oferecem suporte a transferência de dados de alta velocidade 802.11 por Bluetooth. Um dispositivo Bluetooth v3.0 sem o sufixo "+HS" só é necessário para oferecer suporte aos recursos introduzidos na versão 3.0 da especificação principal[85]ou no Adendo 1 da especificação principal anterior.[86]

- Modos L2CAPaprimorados

O Enhanced Retransmission Mode (ERTM) implementa um canal L2CAP confiável, enquanto o Streaming Mode (SM) implementa um canal não confiável sem retransmissão ou controle de fluxo. Introduzido no Adendo de Especificação Principal 1.

- Alternativa MAC/PHY

Permite o uso deMACePHYsalternativos para transportar dados de perfil Bluetooth. O rádio Bluetooth ainda é usado para descoberta de dispositivos, conexão inicial e configuração de perfil. No entanto, quando grandes quantidades de dados devem ser enviadas, a alternativa de alta velocidade MAC PHY 802.11 (normalmente associada ao Wi-Fi) transporta os dados. Isso significa que o Bluetooth usa modelos comprovados de conexão de baixa potência quando o sistema está ocioso e o rádio mais rápido quando deve enviar grandes quantidades de dados. Os links AMP requerem modos L2CAP aprimorados.

- Dados Unicast sem Conexão

Permite enviar dados de serviço sem estabelecer um canal L2CAP explícito. Destina-se ao uso por aplicativos que exigem baixa latência entre a ação do usuário e a reconexão/transmissão de dados. Isso é apropriado apenas para pequenas quantidades de dados.

- Controle de energia aprimorado

Atualiza o recurso de controle de potência para remover o controle de potência de malha aberta e também para esclarecer ambiguidades no controle de potência introduzidas pelos novos esquemas de modulação adicionados para EDR. O controle de energia aprimorado remove as ambiguidades especificando o comportamento esperado. O recurso também adiciona controle de energia de loop fechado, o que significa que a filtragem RSSI pode começar assim que a resposta é recebida. Além disso, foi introduzida uma solicitação "vá direto para a potência máxima". Espera-se que isso lide com o problema de perda de link do fone de ouvido normalmente observado quando um usuário coloca o telefone no bolso no lado oposto ao fone de ouvido.

Ultra-wideband

[editar|editar código-fonte]O recurso de alta velocidade (AMP) do Bluetooth v3.0 foi originalmente planejado paraUWB,mas a WiMedia Alliance, o órgão responsável pelo sabor do UWB destinado ao Bluetooth, anunciou em março de 2009 que estava se desfazendo e, finalmente, o UWB foi omitido da especificação Core v3.0.[87]

Em 16 de março de 2009, aWiMedia Allianceanunciou que estava entrando em acordos de transferência de tecnologia para as especificações WiMediaUltra-wideband(UWB). A WiMedia transferiu todas as especificações atuais e futuras, incluindo o trabalho em futuras implementações de alta velocidade e otimização de energia, para o Bluetooth Special Interest Group (SIG),Wireless USBPromoter Group e oUSB Implementers Forum.Após a conclusão bem-sucedida da transferência de tecnologia, marketing e itens administrativos relacionados, a WiMedia Alliance encerrou as operações.[88][89][90][91][92]

Em outubro de 2009, oBluetooth Special Interest Groupsuspendeu o desenvolvimento do UWB como parte da solução alternativa MAC/PHY, Bluetooth v3.0 + HS. Um número pequeno, mas significativo, de ex-membros daWiMedianão assinou e não assinaria os acordos necessários para a transferência deIP.A partir de 2009, o Bluetooth SIG estava avaliando outras opções para seu roteiro de longo prazo.[93][94][95]

Bluetooth 4.0

[editar|editar código-fonte]O Bluetooth SIG completou a especificação principal do Bluetooth versão 4.0 (chamada Bluetooth Smart) e foi adotado em 30 de junho de 2010. Inclui os protocolosClassic Bluetooth,Bluetooth de alta velocidadeeBluetooth Low Energy(BLE). A alta velocidade do Bluetooth é baseada em Wi-Fi e o Bluetooth clássico consiste em protocolos Bluetooth herdados.

Bluetooth Low Energy,anteriormente conhecido como Wibree,[96]é um subconjunto do Bluetooth v4.0 com uma pilha de protocolos totalmente nova para criação rápida de links simples. Como uma alternativa aos protocolos padrão Bluetooth que foram introduzidos no Bluetooth v1.0 a v3.0, ele é voltado para aplicativos de baixíssima potência alimentados por umacélula tipo moeda.Os designs de chip permitem dois tipos de implementação, modo duplo, modo único e versões anteriores aprimoradas.[97]Os nomes provisóriosWibreeeBluetooth ULP(Ultra Low Power) foram abandonados e o nome BLE foi usado por um tempo. No final de 2011, novos logotipos "Bluetooth Smart Ready" para hosts e "Bluetooth Smart" para sensores foram introduzidos como a face do BLE para o público em geral.[98]

Comparado aoBluetooth clássico,o Bluetooth Low Energy destina-se a fornecer consumo de energia e custo consideravelmente reduzidos, mantendo umalcance de comunicação semelhante.Em termos de prolongamento da vida útil da bateria dos dispositivos Bluetooth, oBLErepresenta uma progressão significativa.

- Em uma implementação de modo único, apenas a pilha de protocolos de baixa energia é implementada.Dialog Semiconductor,[99]STMicroelectronics,[100]AMICCOM,[101]CSR,[102]Nordic Semiconductor[103]eTexas Instruments.[104]lançaram soluções de baixa energia Bluetooth de modo único.

- Em uma implementação de modo duplo, a funcionalidade Bluetooth Smart é integrada a um controlador Classic Bluetooth existente. Em março de 2011, as seguintes empresas de semicondutores anunciaram a disponibilidade de chips que atendem ao padrão:Qualcomm-Atheros,CSR,Broadcom[105][106]eTexas Instruments.A arquitetura compatível compartilha todo o rádio e funcionalidade existentes do Classic Bluetooth, resultando em um aumento de custo insignificante em comparação com o Classic Bluetooth.

Chips de modo único com custo reduzido, que permitem dispositivos altamente integrados e compactos, apresentam uma camada de link leve que fornece operação em modo ocioso de energia ultrabaixa, descoberta simples de dispositivos e transferência confiável de dados ponto a multiponto com economia de energia avançada e segurança conexões criptografadas com o menor custo possível.

As melhorias gerais na versão 4.0 incluem as alterações necessárias para facilitar os modos BLE, bem como os serviços Generic Attribute Profile (GATT) e Security Manager (SM) com criptografiaAES.

O Adendo de Especificação Principal 2 foi revelado em dezembro de 2011; ele contém melhorias na interface do controlador host de áudio e na camada de adaptação de protocolo de alta velocidade (802.11).

O Adendo de Especificação Central 3 revisão 2 tem uma data de adoção de 24 de julho de 2012.

O Adendo de Especificação Central 4 tem uma data de adoção de 12 de fevereiro de 2013.

Bluetooth 4.1

[editar|editar código-fonte]O Bluetooth SIG anunciou a adoção formal da especificação Bluetooth v4.1 em 4 de dezembro de 2013. Esta especificação é uma atualização de software incremental para a especificação Bluetooth v4.0 e não uma atualização de hardware. A atualização incorpora adendos de especificação principal do Bluetooth (CSA 1, 2, 3 e 4) e adiciona novos recursos que melhoram a usabilidade do consumidor. Isso inclui maior suporte de coexistência para LTE, taxas de troca de dados em massa e ajuda na inovação do desenvolvedor, permitindo que os dispositivos suportem várias funções simultaneamente.[107]

Os novos recursos desta especificação incluem:

- Sinalização de coexistência de serviço móvel sem fio

- Deslocamento de trem e varredura entrelaçada generalizada

- Publicidade dirigida por ciclo de trabalho baixo

- Canais dedicados e orientados à conexão L2CAP com controle de fluxo baseado em crédito

- Modo Dual e Topologia

- Topologia da Camada de Link LE

- 802.11n PAL

- Atualizações de arquitetura de áudio para fala de banda larga

- Intervalo rápido de publicidade de dados

- Tempo de descoberta limitado[108]

Observe que alguns recursos já estavam disponíveis em um Adendo de Especificação Central (CSA) antes do lançamento da v4.1.

Bluetooth 4.2

[editar|editar código-fonte]Lançado em 2 de dezembro de 2014, apresenta recursos para aInternet das coisas.

As principais áreas de melhoria são:

- Conexão seguradebaixo consumo de energiacom extensão de comprimento depacote de dados

- Privacidade da camada de linkcom políticas de filtro de scanner estendidas

- Perfil de suporte de protocolo de Internet(IPSP)versão 6pronto paraBluetooth SmartThingspara suportar casa conectada

O hardware Bluetooth mais antigo pode receber recursos 4.2, como extensão do comprimento do pacote de dados e privacidade aprimorada por meio de atualizações de firmware.[109][110]

Bluetooth 5

[editar|editar código-fonte]O Bluetooth SIG lançou o Bluetooth 5 em 6 de dezembro de 2016. Seus novos recursos estão focados principalmente na nova tecnologia daInternet das Coisas.A Sony foi a primeira a anunciar o suporte a Bluetooth 5.0 com seuXperia XZ Premiumem fevereiro de 2017 durante o Mobile World Congress 2017.[111]OSamsung Galaxy S8foi lançado com suporte a Bluetooth 5 em abril de 2017. Em setembro de 2017, oiPhone 8,8 Plus e oiPhone Xlançado com suporte para Bluetooth 5 também. AAppletambém integrou o Bluetooth 5 em sua nova ofertaHomePodlançada em 9 de fevereiro de 2018.[112]O marketing descarta o número do ponto; para que seja apenas "Bluetooth 5" (ao contrário do Bluetooth 4.0);[113]a mudança é para "simplificar nosso marketing, comunicar os benefícios do usuário de forma mais eficaz e facilitar a sinalização de atualizações tecnológicas significativas para o mercado".

O Bluetooth 5 oferece, paraBLE,opções que podem dobrar a velocidade (2 Mbit/s burst) em detrimento do alcance, ou fornecer até quatro vezes o alcance em detrimento da taxa de dados. O aumento nas transmissões pode ser importante para os dispositivos da Internet das Coisas, onde muitos nós se conectam em toda a casa. O Bluetooth 5 aumenta a capacidade de serviços sem conexão, como navegação relevante para localização[114]de conexões Bluetooth de baixo consumo de energia.[115][116][117]

As principais áreas de melhoria são:

- Máscara de Disponibilidade de Slot (SAM)

- PHY de 2 Mbit/s paraLE

- LE longo alcance

- Publicidade não conectável de alto ciclo de trabalho

- Extensões de Publicidade LE

- Algoritmo de Seleção de Canal LE #2

Recursos adicionados no CSA5 – integrados na v5.0:

- Potência de saída mais alta

Os seguintes recursos foram removidos nesta versão da especificação:

- Park State[118]

Bluetooth 5.1

[editar|editar código-fonte]O Bluetooth SIG apresentou o Bluetooth 5.1 em 21 de janeiro de 2019.

As principais áreas de melhoria são:

- Ângulo de Chegada(AoA) e Ângulo de Partida (AoD) que são usados para localizar e rastrear dispositivos

- Índice de Canais de Publicidade

- Cache GATT

- Pequenos aprimoramentos lote 1:

- Suporte HCI para chaves de depuração em LE Secure Connections

- Mecanismo de atualização da precisão do relógio do sono

- Campo ADI nos dados de resposta da varredura

- Interação entre QoS e especificação de fluxo

- Bloquear a classificação do canal Host para publicidade secundária

- Permitir que o SID apareça nos relatórios de resposta de verificação

- Especifique o comportamento quando as regras são violadas

- Transferência periódica de sincronização de publicidade

Recursos Adicionados no Adendo de Especificação Central (CSA) 6 – Integrado na v5.1:

- modelos

- Hierarquia demodelo baseada em mesh

Os seguintes recursos foram removidos nesta versão da especificação:

- Chaves de unidade

Bluetooth 5.2

[editar|editar código-fonte]Em 31 de dezembro de 2019, o Bluetooth SIG publicou o Bluetooth Core Specification Version 5.2. A nova especificação adiciona novos recursos:[119]

- Enhanced Attribute Protocol (EATT), uma versão melhorada do Attribute Protocol (ATT)

- Controle de potência LE

- Canais Isócronos LE

- LE Audioconstruído sobre os novos recursos 5.2. O BT LE Audio foi anunciado em janeiro de 2020 naCESpelaBluetooth SIG.Comparado ao áudio Bluetooth normal, o áudio Bluetooth Low Energy possibilita um menor consumo de bateria e cria uma forma padronizada de transmissão de áudio por BT LE. O Bluetooth LE Audio também permite transmissões um-para-muitos e muitos-para-um, permitindo vários receptores de uma fonte ou um receptor para várias fontes, conhecido como Auracast.[120][121]Ele usa um novocodec LC3.O BLE Audio também adicionará suporte para aparelhos auditivos.[122]Em 12 de julho de 2022, o Bluetooth SIG anunciou a conclusão do Bluetooth LE Audio. O padrão tem uma reivindicação de latência mínima inferior de 20-30 ms em comparação com o áudio Bluetooth Classic de 100-200 ms.[123]

Bluetooth 5.3

[editar|editar código-fonte]O Bluetooth SIG publicou a especificação principal do Bluetooth versão 5.3 em 13 de julho de 2021. Os aprimoramentos de recursos do Bluetooth 5.3 são:[124]

- Subclassificação de Conexão

- Intervalo periódico de anúncios

- Aprimoramento da classificação do canal

- Melhorias no controle do tamanho da chave de criptografia

Os seguintes recursos foram removidos nesta versão da especificação:

- Extensão alternativa de MAC e PHY (AMP)

Informação técnica

[editar|editar código-fonte]Arquitetura

[editar|editar código-fonte]Software

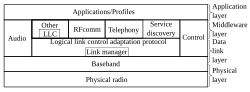

[editar|editar código-fonte]Buscando ampliar a compatibilidade dos dispositivos Bluetooth, os dispositivos que aderem ao padrão utilizam uma interface chamada HCI (Host Controller Interface) entre o dispositivo host (ex: laptop, telefone) e o dispositivo Bluetooth (ex: fone de ouvido sem fio Bluetooth).

Protocolos de alto nível como o SDP (Protocolo usado para encontrar outros dispositivos Bluetooth dentro do alcance da comunicação, também responsável por detectar a função dos dispositivos no alcance), RFCOMM (Protocolo usado para emular conexões de porta serial) e TCS (Telephony control protocol) interagir com o controlador de banda base através do L2CAP (Logical Link Control and Adaptation Protocol). O protocolo L2CAP é responsável pela segmentação e remontagem dos pacotes.

Hardware

[editar|editar código-fonte]O hardware que compõe o dispositivo Bluetooth é formado, logicamente, por duas partes; que podem ou não estar fisicamente separados. Um dispositivo de rádio, responsável por modular e transmitir o sinal; e um controlador digital. O controlador digital é provavelmente uma CPU, cuja função é executar um Link Controller; e interfaces com o dispositivo host; mas algumas funções podem ser delegadas ao hardware. O Link Controller é responsável pelo processamento da banda base e pelo gerenciamento dos protocolos ARQ e FEC da camada física. Além disso, ele lida com as funções de transferência (tanto assíncronas quanto síncronas), codificação de áudio (por exemplo,SBC (codec)) e criptografia de dados. A CPU do dispositivo é responsável por atender as instruções relacionadas ao Bluetooth do dispositivo host, a fim de simplificar sua operação. Para isso, a UCP executa um software chamado Link Manager que tem a função de se comunicar com outros dispositivos através do protocolo LMP.

Um dispositivo Bluetooth é um dispositivosem fiodecurto alcance.Os dispositivos Bluetooth sãofabricadosem chips decircuito integradoRF CMOS(circuitoRF).[6][125]

Pilha de protocolo Bluetooth

[editar|editar código-fonte]

O Bluetooth é definido como uma arquitetura de protocolo de camada que consiste em protocolos centrais, protocolos de substituição de cabos, protocolos de controle de telefonia e protocolos adotados.[126]Os protocolos obrigatórios para todas as pilhas Bluetooth são LMP, L2CAP e SDP. Além disso, os dispositivos que se comunicam com Bluetooth quase universalmente podem usar esses protocolos:HCIe RFCOMM.[127]

Gerenciamento de links

[editar|editar código-fonte]O Link Manager (LM) é o sistema que gerencia o estabelecimento da conexão entre os dispositivos. É responsável pelo estabelecimento, autenticação e configuração do link. O Link Manager localiza outros gerenciadores e se comunica com eles através do protocolo de gerenciamento do link LMP. Para desempenhar sua função de provedor de serviços, o LM utiliza os serviços incluídos no Link Controller (LC). O Link Manager Protocol consiste basicamente em várias PDUs (Protocol Data Units) que são enviadas de um dispositivo para outro. A seguir está uma lista de serviços suportados:

- Transmissão e recepção de dados.

- Solicitação de nome

- Solicitação dos endereços dos links.

- Estabelecimento da conexão.

- Autenticação.

- Negociação do modo de enlace e estabelecimento da conexão.

Interface do controlador host

[editar|editar código-fonte]A interface do controlador host fornece uma interface de comando para o controlador e para o gerenciador de link, que permite acesso ao status do hardware e aos registros de controle. Esta interface fornece uma camada de acesso para todos os dispositivos Bluetooth. A camada HCI da máquina troca comandos e dados com o firmware HCI presente no dispositivo Bluetooth. Uma das tarefas de HCI mais importantes que devem ser executadas é a descoberta automática de outros dispositivos Bluetooth que estejam dentro do raio de cobertura.

Protocolo de Adaptação e Controle de Enlace Lógico

[editar|editar código-fonte]OLogical Link Control and Adaptation Protocol(L2CAP) é usado para multiplexar várias conexões lógicas entre dois dispositivos usando diferentes protocolos de nível superior. Fornece segmentação e remontagem de pacotes no ar.

No modoBásico,o L2CAP fornece pacotes com uma carga útil configurável de até 64 kB, com 672 bytes comoMTUpadrão e 48 bytes como MTU mínimo obrigatório suportado.

Nos modos deretransmissão e controle de fluxo,o L2CAP pode ser configurado para dados isócronos ou dados confiáveis por canal, realizando retransmissões e verificações de CRC.

O Adendo 1 da especificação principal do Bluetooth adiciona dois modos L2CAP adicionais à especificação principal. Esses modos depreciam efetivamente os modos originais de retransmissão e controle de fluxo:

- Modo de Retransmissão Aprimorado (ERTM)

- Este modo é uma versão melhorada do modo de retransmissão original. Este modo fornece um canal L2CAP confiável.

- Modo de transmissão (SM)

- Este é um modo muito simples, sem retransmissão ou controle de fluxo. Este modo fornece um canal L2CAP não confiável.

A confiabilidade em qualquer um desses modos é opcional e/ou adicionalmente garantida pela interface aérea Bluetooth BDR/EDR da camada inferior, configurando o número de retransmissões e o tempo limite de liberação (tempo após o qual o rádio libera os pacotes). O sequenciamento em ordem é garantido pela camada inferior.

Somente canais L2CAP configurados em ERTM ou SM podem ser operados por links lógicos AMP.

Protocolo de descoberta de Serviço

[editar|editar código-fonte]OService Discovery Protocol(SDP) permite que um dispositivo descubra serviços oferecidos por outros dispositivos e seus parâmetros associados. Por exemplo, quando você usa um telefone celular com um fone de ouvido Bluetooth, o telefone usa SDP para determinar quaisperfis Bluetootho fone de ouvido pode usar (perfil de fone de ouvido, perfil de mãos livres (HFP),perfil de distribuição de áudio avançado (A2DP),etc.) e o configurações do multiplexador de protocolo necessárias para que o telefone se conecte ao fone de ouvido usando cada um deles. Cada serviço é identificado por umIdentificador Único Universal(UUID), com serviços oficiais (perfis Bluetooth) atribuídos a um UUID de formato curto (16 bits em vez de 128 completos).

Comunicações de radiofrequência

[editar|editar código-fonte]Radio Frequency Communications(RFCOMM) é um protocolo de substituição de cabo usado para gerar um fluxo de dados serial virtual. O RFCOMM fornece transporte de dados binários e emula sinais de controle EIA-232 (anteriormenteRS-232) sobre a camada de banda base do Bluetooth, ou seja, é uma emulação de porta serial.

O RFCOMM fornece um fluxo de dados simples e confiável para o usuário, semelhante ao TCP. Ele é usado diretamente por muitos perfis relacionados à telefonia como um portador para comandos AT, além de ser uma camada de transporte para OBEX sobre Bluetooth.

Muitos aplicativos Bluetooth usam RFCOMM por causa de seu amplo suporte e API disponível publicamente na maioria dos sistemas operacionais. Além disso, os aplicativos que usavam uma porta serial para se comunicar podem ser rapidamente transferidos para usar RFCOMM.

Protocolo de encapsulamento de rede Bluetooth

[editar|editar código-fonte]Oprotocolo de encapsulamento de rede Bluetooth(BNEP) é usado para transferir os dados de outra pilha de protocolo por meio de um canal L2CAP. Sua principal finalidade é a transmissão de pacotes IP no perfil de rede de área pessoal. O BNEP executa uma função semelhante aoSNAPem LAN sem fio.

Protocolo de transporte de controle de áudio/vídeo

[editar|editar código-fonte]Oprotocolo de transporte de controle de áudio/vídeo(AVCTP) é usado pelo perfil de controle remoto para transferir comandos AV/C por um canal L2CAP. Os botões de controle de música em um fone de ouvido estéreo usam esse protocolo para controlar o reprodutor de música.

Protocolo de distribuição de áudio/vídeo

[editar|editar código-fonte]Oprotocolo de transporte de distribuição de áudio/vídeo(AVDTP) é usado pelo perfil de distribuição de áudio avançado (A2DP) para transmitir música para fones de ouvido estéreo em um canalL2CAPdestinado ao perfil de distribuição de vídeo na transmissão Bluetooth.

Protocolo de controle de telefonia

[editar|editar código-fonte]OTelephony Control Protocol – Binary(TCS BIN) é o protocolo orientado a bits que define a sinalização de controle de chamadas para o estabelecimento de chamadas de voz e dados entre dispositivos Bluetooth. Além disso, "TCS BIN define procedimentos de gerenciamento de mobilidade para lidar com grupos de dispositivos Bluetooth TCS".

O TCS-BIN é usado apenas pelo perfil de telefonia sem fio, que não conseguiu atrair implementadores. Como tal, é apenas de interesse histórico.

Protocolos adotados

[editar|editar código-fonte]Os protocolos adotados são definidos por outras organizações de padronização e incorporados à pilha de protocolos do Bluetooth, permitindo que o Bluetooth codifique os protocolos somente quando necessário. Os protocolos adotados incluem:

- Protocolo Ponto a Ponto(PPP)

- Protocolo padrão da Internet para transportar datagramas IP em um link ponto a ponto.

- TCP/IP/UDP

- Protocolos básicos para o conjunto de protocolos TCP/IP

- Protocolo de Troca de Objetos(OBEX)

- Protocolo da camada de sessão para a troca de objetos, fornecendo um modelo para representação de objetos e operações

- Ambiente de aplicativo sem fio/Protocolo de aplicativo sem fio(WAE/WAP)

- WAE especifica uma estrutura de aplicativo para dispositivos sem fio e WAP é um padrão aberto para fornecer aos usuários móveis acesso a telefonia e serviços de informação.[126]

Correção de erro de banda base

[editar|editar código-fonte]Dependendo do tipo de pacote, pacotes individuais podem ser protegidos porcorreção de erros,correção de errosde encaminhamento de taxa de 1/3 (FEC) ou taxa de 2/3. Além disso, pacotes com CRC serão retransmitidos até serem reconhecidos porsolicitação de repetição automática(ARQ).

Configurando conexões

[editar|editar código-fonte]Qualquer dispositivo Bluetooth nomodo detectáveltransmite as seguintes informações sob demanda:

- Nome do dispositivo

- Classe do dispositivo

- Lista de serviços

- Informações técnicas (por exemplo: recursos do dispositivo, fabricante, especificação Bluetooth usada, deslocamento do relógio)

Qualquer dispositivo pode realizar uma consulta para encontrar outros dispositivos aos quais se conectar e qualquer dispositivo pode ser configurado para responder a essas consultas. No entanto, se o dispositivo que está tentando se conectar souber o endereço do dispositivo, ele sempre responderá às solicitações de conexão direta e transmitirá as informações mostradas na lista acima, se solicitadas. O uso dos serviços de um dispositivo pode exigir emparelhamento ou aceitação por seu proprietário, mas a conexão em si pode ser iniciada por qualquer dispositivo e mantida até sair do alcance. Alguns dispositivos podem ser conectados a apenas um dispositivo por vez, e conectar-se a eles impede que eles se conectem a outros dispositivos e apareçam em consultas até que se desconectem do outro dispositivo.

Cada dispositivo tem umendereço único de 48 bits.No entanto, esses endereços geralmente não são mostrados nas consultas. Em vez disso, são usados nomes Bluetooth amigáveis, que podem ser definidos pelo usuário. Este nome aparece quando outro usuário procura dispositivos e em listas de dispositivos emparelhados.

A maioria dos telefones celulares tem o nome Bluetooth definido para o fabricante e modelo do telefone por padrão. A maioria dos telefones celulares e laptops mostra apenas os nomes Bluetooth e são necessários programas especiais para obter informações adicionais sobre dispositivos remotos. Isso pode ser confuso, pois, por exemplo, pode haver vários telefones celulares no intervalo denominadosT610(consulteBluejacking).

Emparelhamento e ligação

[editar|editar código-fonte]Motivação

[editar|editar código-fonte]Muitos serviços oferecidos por Bluetooth podem expor dados privados ou permitir que uma parte conectada controle o dispositivo Bluetooth. Razões de segurança tornam necessário reconhecer dispositivos específicos e, assim, permitir o controle sobre quais dispositivos podem se conectar a um determinado dispositivo Bluetooth. Ao mesmo tempo, é útil que os dispositivos Bluetooth possam estabelecer uma conexão sem intervenção do usuário (por exemplo, assim que estiverem ao alcance).

Para resolver esse conflito, o Bluetooth usa um processo chamadobonding,e um vínculo é gerado por meio de um processo chamadopairing.O processo de emparelhamento é acionado por uma solicitação específica de um usuário para gerar um vínculo (por exemplo, o usuário solicita explicitamente "Adicionar um dispositivo Bluetooth" ) ou é acionado automaticamente ao se conectar a um serviço onde (pela primeira vez) a identidade de um dispositivo é necessária para fins de segurança. Esses dois casos são referidos como ligação dedicada e ligação geral, respectivamente.

O emparelhamento geralmente envolve algum nível de interação do usuário. Essa interação do usuário confirma a identidade dos dispositivos. Quando o emparelhamento é concluído, um vínculo se forma entre os dois dispositivos, permitindo que esses dois dispositivos se conectem no futuro sem repetir o processo de emparelhamento para confirmar as identidades dos dispositivos. Quando desejado, o usuário pode remover a relação de vínculo.

Implementação

[editar|editar código-fonte]Durante o emparelhamento, os dois dispositivos estabelecem um relacionamento criando umsegredo compartilhadoconhecido comochave de link.Se ambos os dispositivos armazenam a mesma chave de link, eles são consideradosemparelhadosouvinculados.Um dispositivo que deseja se comunicar apenas com um dispositivo vinculado podeautenticarcriptograficamentea identidade do outro dispositivo, garantindo que seja o mesmo dispositivo com o qual foi emparelhado anteriormente. Depois que uma chave de link é gerada, um linkACLautenticado entre os dispositivos pode sercriptografadopara proteger os dados trocados contraespionagem.Os usuários podem excluir as chaves de link de qualquer um dos dispositivos, o que remove o vínculo entre os dispositivos - portanto, é possível que um dispositivo tenha uma chave de link armazenada para um dispositivo com o qual não está mais emparelhado.

Os serviços Bluetooth geralmente requerem criptografia ou autenticação e, como tal, requerem emparelhamento antes de permitir a conexão de um dispositivo remoto. Alguns serviços, como o Object Push Profile, optam por não exigir explicitamente autenticação ou criptografia para que o emparelhamento não interfira na experiência do usuário associada aos casos de uso do serviço.

Mecanismos de emparelhamento

[editar|editar código-fonte]Os mecanismos de emparelhamento mudaram significativamente com a introdução do Secure Simple Pairing no Bluetooth v2.1. O seguinte resume os mecanismos de emparelhamento:

- Emparelhamento herdado:este é o único método disponível no Bluetooth v2.0 e anteriores. Cada dispositivo deve inserir umcódigo PIN;o emparelhamento só é bem-sucedido se ambos os dispositivos inserirem o mesmo código PIN. Qualquer string UTF-8 de 16 bytes pode ser usada como um código PIN; no entanto, nem todos os dispositivos podem inserir todos os códigos PIN possíveis.

- Dispositivos de entrada limitados:O exemplo óbvio dessa classe de dispositivo é um fone de ouvido Bluetooth Hands-free, que geralmente tem poucas entradas. Esses dispositivos geralmente têm umPIN fixo,por exemplo, "0000" ou "1234", que são codificados no dispositivo.

- Dispositivos de entrada numérica:Os telefones celulares são exemplos clássicos desses dispositivos. Eles permitem que um usuário insira um valor numérico de até 16 dígitos.

- Dispositivos de entrada alfanuméricos:PCs e smartphones são exemplos desses dispositivos. Eles permitem que um usuário insira texto UTF-8 completo como um código PIN. Se emparelhar com um dispositivo menos capaz, o usuário deve estar ciente das limitações de entrada no outro dispositivo; não há nenhum mecanismo disponível para um dispositivo capaz de determinar como ele deve limitar a entrada disponível que um usuário pode usar.

- Emparelhamento Simples Seguro(SSP): Isso é exigido pelo Bluetooth v2.1, embora um dispositivo Bluetooth v2.1 só possa usar emparelhamento herdado para interoperar com um dispositivo v2.0 ou anterior. Secure Simple Pairing usa uma forma decriptografia de chave pública,e alguns tipos podem ajudar a proteger contraman in the middleou ataques MITM. O SSP possui os seguintes mecanismos de autenticação:

- Simplesmente funciona:como o nome indica, esse método simplesmente funciona, sem interação do usuário. No entanto, um dispositivo pode solicitar que o usuário confirme o processo de emparelhamento. Esse método é normalmente usado por fones de ouvido com recursos mínimos de E/S e é mais seguro do que o mecanismo de PIN fixo que esse conjunto limitado de dispositivos usa para emparelhamento herdado. Este método não fornece proteção man-in-the-middle (MITM).

- Comparação numérica:se ambos os dispositivos tiverem um display e pelo menos um puder aceitar uma entrada binária sim/não do usuário, eles poderão usar a Comparação numérica. Este método exibe um código numérico de 6 dígitos em cada dispositivo. O usuário deve comparar os números para garantir que sejam idênticos. Se a comparação for bem-sucedida, o(s) usuário(s) deve(m) confirmar o emparelhamento no(s) dispositivo(s) que pode(m) aceitar uma entrada. Este método fornece proteção MITM, supondo que o usuário confirme em ambos os dispositivos e realmente execute a comparação corretamente.

- Entrada de senha:este método pode ser usado entre um dispositivo com uma tela e um dispositivo com entrada de teclado numérico (como um teclado) ou dois dispositivos com entrada de teclado numérico. No primeiro caso, o display apresenta um código numérico de 6 dígitos ao usuário, que o digita no teclado. No segundo caso, o usuário de cada dispositivo insere o mesmo número de 6 dígitos. Ambos os casos fornecem proteção MITM.

- Out of band(OOB): Este método usa um meio de comunicação externo, comocomunicação de campo próximo(NFC) para trocar algumas informações usadas no processo de emparelhamento. O emparelhamento é concluído usando o rádio Bluetooth, mas requer informações do mecanismo OOB. Isso fornece apenas o nível de proteção MITM que está presente no mecanismo OOB.

O SSP é considerado simples pelos seguintes motivos:

- Na maioria dos casos, não é necessário que o usuário gere uma chave de acesso.

- Para casos de uso que não requerem proteção MITM, a interação do usuário pode ser eliminada.

- Paracomparação numérica,a proteção MITM pode ser obtida com uma simples comparação de igualdade pelo usuário.

- O uso de OOB com NFC permite o emparelhamento quando os dispositivos simplesmente se aproximam, em vez de exigir um longo processo de descoberta.

Preocupações com segurança

[editar|editar código-fonte]Antes do Bluetooth v2.1, a criptografia não era necessária e podia ser desativada a qualquer momento. Além disso, a chave de criptografia só é válida por aproximadamente 23,5 horas; usar uma única chave de criptografia por mais tempo permite queataques XORsimples recuperem a chave de criptografia.

- A desativação da criptografia é necessária para várias operações normais, portanto, é problemático detectar se a criptografia está desativada por um motivo válido ou por um ataque de segurança.

O Bluetooth v2.1 aborda isso das seguintes maneiras:

- A criptografia é necessária para todas as conexões não SDP (Service Discovery Protocol).

- Um novo recurso de pausa e retomada de criptografia é usado para todas as operações normais que exigem que a criptografia seja desativada. Isso permite a fácil identificação da operação normal de ataques de segurança.

- A chave de criptografia deve ser atualizada antes de expirar.

As chaves de link podem ser armazenadas no sistema de arquivos do dispositivo, não no próprio chip Bluetooth. Muitos fabricantes de chips Bluetooth permitem que as chaves de link sejam armazenadas no dispositivo - no entanto, se o dispositivo for removível, isso significa que a chave de link se move com o dispositivo.

Segurança

[editar|editar código-fonte]Visão geral

[editar|editar código-fonte]O Bluetooth implementaconfidencialidade,autenticaçãoe derivação dechavecom algoritmos personalizados baseados nacifra de blocoSAFER+.A geração da chave Bluetooth geralmente é baseada em um PIN Bluetooth, que deve ser inserido em ambos os dispositivos. Este procedimento pode ser modificado se um dos dispositivos tiver um PIN fixo (por exemplo, para fones de ouvido ou dispositivos semelhantes com uma interface de usuário restrita). Durante o emparelhamento, uma chave de inicialização ou chave mestra é gerada, usando o algoritmo E22.[128]A cifra de fluxoE0é usada para criptografar pacotes, garantindo confidencialidade e é baseada em um segredo criptográfico compartilhado, ou seja, uma chave de link ou chave mestra gerada anteriormente. Essas chaves, usadas para a criptografia subsequente dos dados enviados pela interface aérea, dependem do PIN do Bluetooth, que foi inserido em um ou em ambos os dispositivos.

Uma visão geral das explorações de vulnerabilidades do Bluetooth foi publicada em 2007 por Andreas Becker.[129]

Em setembro de 2008, oInstituto Nacional de Padrões e Tecnologia(NIST) publicou um Guia de Segurança Bluetooth como uma referência para as organizações. Ele descreve os recursos de segurança do Bluetooth e como proteger as tecnologias Bluetooth de forma eficaz. Embora o Bluetooth tenha seus benefícios, ele é suscetível a ataques de negação de serviço, espionagem, ataques man-in-the-middle, modificação de mensagens e apropriação indevida de recursos. Usuários e organizações devem avaliar seu nível aceitável de risco e incorporar a segurança ao ciclo de vida dos dispositivos Bluetooth. Para ajudar a mitigar os riscos, o documento NIST inclui listas de verificação de segurança com diretrizes e recomendações para criar e manter piconets, fones de ouvido e leitores de cartão inteligente Bluetooth seguros.[130]

O Bluetooth v2.1 – finalizado em 2007 com dispositivos de consumo aparecendo pela primeira vez em 2009 – faz mudanças significativas na segurança do Bluetooth, incluindo o pareamento. Consulte a seção demecanismos de emparelhamentopara saber mais sobre essas alterações.

Bluejacking

[editar|editar código-fonte]Bluejacking é o envio de uma imagem ou mensagem de um usuário para um usuário desavisado por meio da tecnologia sem fio Bluetooth. Aplicações comuns incluem mensagens curtas, por exemplo, "Você acabou de ser roubado!".[131]Bluejacking não envolve a remoção ou alteração de quaisquer dados do dispositivo.[132]Bluejacking também pode envolver assumir o controle de um dispositivo móvel sem fio e telefonar para uma linha de tarifa premium, de propriedade do bluejacker. Os avanços na segurança aliviaram esse problema.[carece de fontes]

Alguma forma deDoStambém é possível, mesmo em dispositivos modernos, enviando solicitações de emparelhamento não solicitadas em rápida sucessão; isso se torna perturbador porque a maioria dos sistemas exibe uma notificação em tela cheia para cada solicitação de conexão, interrompendo todas as outras atividades, especialmente em dispositivos menos potentes.

Histórico de preocupações com segurança

[editar|editar código-fonte]2001–2004

[editar|editar código-fonte]Em 2001, Jakobsson e Wetzel, daBell Laboratories,descobriram falhas no protocolo de emparelhamento Bluetooth e também apontaram vulnerabilidades no esquema de criptografia.[133]Em 2003, Ben e Adam Laurie da AL Digital Ltd. descobriram que falhas graves em algumas implementações ruins de segurança do Bluetooth podem levar à divulgação de dados pessoais.[134]Em um experimento subsequente, Martin Herfurt do trifinite.group foi capaz de fazer um teste de campo no recinto de feirasCeBIT,mostrando a importância do problema para o mundo. Um novo ataque chamadoBlueBugfoi usado para este experimento.[135]Em 2004, o primeiro supostovírususando o Bluetooth para se espalhar entre os telefones celulares apareceu noSymbian OS.[136]O vírus foi descrito pela primeira vez pelaKaspersky Labe exige que os usuários confirmem a instalação de software desconhecido antes que ele possa se propagar. O vírus foi escrito como uma prova de conceito por um grupo de criadores de vírus conhecido como "29A" e enviado para grupos de antivírus. Portanto, deve ser considerado como uma ameaça de segurança potencial (mas não real) à tecnologia Bluetooth ouSymbian OS,pois o vírus nunca se espalhou fora desse sistema. Em agosto de 2004, um experimento que estabeleceu recordes mundiais (veja tambémsniping Bluetooth) mostrou que o alcance dos rádios Bluetooth Classe 2 pode ser estendido para 1,78 km (1,11 mi) com antenas direcionais e amplificadores de sinal.[137]Isso representa uma ameaça potencial à segurança porque permite que invasores acessem dispositivos Bluetooth vulneráveis a uma distância além da expectativa. O invasor também deve ser capaz de receber informações da vítima para estabelecer uma conexão. Nenhum ataque pode ser feito contra um dispositivo Bluetooth a menos que o invasor conheça seu endereço Bluetooth e em quais canais transmitir, embora isso possa ser deduzido em alguns minutos se o dispositivo estiver em uso.[138]

2005

[editar|editar código-fonte]Em janeiro de 2005, um worm demalwaremóvel conhecido como Lasco apareceu. O worm começou a atingir telefones celulares usandoSymbian OS(plataforma Series 60) usando dispositivos habilitados para Bluetooth para se replicar e se espalhar para outros dispositivos. O worm é auto-instalável e começa assim que o usuário móvel aprova a transferência do arquivo (Velasco.sis) de outro dispositivo. Uma vez instalado, o worm começa a procurar outros dispositivos Bluetooth habilitados para infectar. Além disso, o worm infecta outros arquivos.SISno dispositivo, permitindo a replicação para outro dispositivo por meio do uso de mídia removível (Secure Digital,CompactFlashetc.). O worm pode tornar o dispositivo móvel instável.[139]

Em abril de 2005, pesquisadores de segurança daUniversidade de Cambridgepublicaram os resultados de sua implementação real de ataques passivos contra o emparelhamentobaseado em PINentre dispositivos Bluetooth comerciais. Eles confirmaram que os ataques são praticamente rápidos e o método de estabelecimento de chave simétrica Bluetooth é vulnerável. Para corrigir essa vulnerabilidade, eles projetaram uma implementação que mostrava que o estabelecimento de chaves assimétricas mais fortes é viável para certas classes de dispositivos, como telefones celulares.[140]

Em junho de 2005, Yaniv Shaked[141]e Avishai Wool[142]publicou um artigo descrevendo métodos passivos e ativos para obter o PIN para um link Bluetooth. O ataque passivo permite que um invasor adequadamente equipado escute as comunicações e falsifique se o invasor estiver presente no momento do emparelhamento inicial. O método ativo faz uso de uma mensagem especialmente construída que deve ser inserida em um ponto específico do protocolo, para que mestre e escravo repitam o processo de pareamento. Depois disso, o primeiro método pode ser usado para quebrar o PIN. A principal fraqueza desse ataque é que ele exige que o usuário dos dispositivos sob ataque insira novamente o PIN durante o ataque, quando o dispositivo solicitar. Além disso, esse ataque ativo provavelmente requer hardware personalizado, já que a maioria dos dispositivos Bluetooth disponíveis comercialmente não são capazes do tempo necessário.[143]

Em agosto de 2005, a polícia deCambridgeshire,Inglaterra, emitiu alertas sobre ladrões usando telefones habilitados para Bluetooth para rastrear outros dispositivos deixados em carros. A polícia está aconselhando os usuários a garantir que todas as conexões de rede móvel sejam desativadas se laptops e outros dispositivos forem deixados dessa maneira.[144]

2006

[editar|editar código-fonte]Em abril de 2006, pesquisadores daSecure Networke daF-Securepublicaram um relatório alertando sobre o grande número de dispositivos deixados em estado visível e divulgando estatísticas sobre a disseminação de vários serviços Bluetooth e a facilidade de disseminação de um eventual worm Bluetooth.[145]

Em outubro de 2006, na Luxemburgish Hack.lu Security Conference, Kevin Finistere e Thierry Zoller demonstraram e lançaram um shell root remoto via Bluetooth no Mac OS X v10.3.9 e v10.4. Eles também demonstraram o primeiro cracker de PIN Bluetooth e Linkkeys, baseado na pesquisa de Wool and Shaked.[146]

2017

[editar|editar código-fonte]Em abril de 2017, pesquisadores de segurança da Armis descobriram várias explorações no software Bluetooth em várias plataformas, incluindoMicrosoft Windows,Linux,AppleiOSe GoogleAndroid.Essas vulnerabilidades são chamadas coletivamente de "BlueBorne".As explorações permitem que um invasor se conecte a dispositivos ou sistemas sem autenticação e pode dar a eles" controle virtualmente total sobre o dispositivo ". Armis contatou desenvolvedores do Google, Microsoft, Apple, Samsung e Linux, permitindo-lhes corrigir seus softwares antes do anúncio coordenado das vulnerabilidades em 12 de setembro de 2017.[147]

2018

[editar|editar código-fonte]Em julho de 2018, Lior Neumann e Eli Biham, pesquisadores do Technion – Israel Institute of Technology identificaram uma vulnerabilidade de segurança nos mais recentes procedimentos de emparelhamento Bluetooth: Secure Simple Pairing e LE Secure Connections.[148][149]

Além disso, em outubro de 2018, Karim Lounis, pesquisador de segurança de rede da Queen's University, identificou uma vulnerabilidade de segurança, chamada CDV (Connection Dumping Vulnerability), em vários dispositivos Bluetooth que permite que um invasor derrube uma conexão Bluetooth existente e cause a desautenticação e desconexão dos dispositivos envolvidos. O pesquisador demonstrou o ataque em vários dispositivos de diferentes categorias e de diferentes fabricantes.[150]

2019

[editar|editar código-fonte]Em agosto de 2019, pesquisadores de segurança daSingapore University of Technology and Design,Helmholtz Center for Information Security eUniversity of Oxforddescobriram uma vulnerabilidade, chamada KNOB (Key Negotiation Of Bluetooth) na negociação de chaves que "força bruta as chaves de criptografia negociadas, descriptografar o texto cifrado interceptado e injetar mensagens criptografadas válidas (em tempo real)".[151][152]O Google lançou um patch de segurança doAndroidem 5 de agosto de 2019, que removeu essa vulnerabilidade.[153]

Preocupações com a saúde

[editar|editar código-fonte]O Bluetooth usa o espectro deradiofrequênciana faixa de 2,402 GHz a 2,480 GHz,[154]que é radiação não ionizante, de largura de banda semelhante à usada por telefones celulares e sem fio. Nenhum dano específico foi demonstrado, embora a transmissão sem fio tenha sido incluída pelaIARCna lista de possíveiscarcinógenos.A potência máxima de saída de um rádio Bluetooth é de 100mWpara classe 1, 2,5 mW para classe 2 e 1 mW para dispositivos de classe 3. Mesmo a saída de potência máxima da classe 1 é um nível mais baixo do que os telefones celulares de menor potência.[155]SaídasUMTSeW-CDMA250 mW,GSM1800/1900produz 1000 mW eGSM850/900produz 2000 mW.

Programa de premiação

[editar|editar código-fonte]A Bluetooth Innovation World Cup, uma iniciativa de marketing do Bluetooth Special Interest Group (SIG), foi uma competição internacional que incentivou o desenvolvimento de inovações para aplicações que utilizam a tecnologia Bluetooth em produtos esportivos, fitness e de saúde. A competição visava estimular novos mercados.[156]

A Bluetooth Innovation World Cup se transformou no Bluetooth Breakthrough Awards em 2013. A Bluetooth SIG posteriormente lançou o Imagine Blue Award em 2016 no Bluetooth World.[157]O programa Bluetooth Breakthrough Awards destaca os produtos e aplicativos mais inovadores disponíveis atualmente, protótipos em breve e projetos liderados por estudantes em andamento.[158]

Ver também

[editar|editar código-fonte]- Lista de perfis Bluetooth- recursos usados na pilha Bluetooth

- iBeacon

- Headset

- Hotspot (Wi-Fi)

- Li-Fi

- Near Field Communication

- Tethering

- Zigbee- protocolo sem fio leve de baixa potência nabanda ISMbaseado emIEEE 802.15.4

Notas

- ↑Muitos sistemas operacionais excluem arquivos incompletos se a transferência de arquivos falhar.

Referências

- ↑«Bluetooth Range: 100m, 1km, or 10km?».bluair.pl.Consultado em 5 de dezembro de 2022.Arquivado dooriginalem 13 de junho de 2015

- ↑ab«Basics | Bluetooth Technology Website».Bluetooth. 23 de maio de 2010.Consultado em 5 de dezembro de 2022.Cópia arquivada em 28 de outubro de 2012

- ↑Muller, Nathan J. (2002).Networking A to Z.[S.l.]: McGraw-Hill Professional. pp. 45–47.ISBN9780071429139.Consultado em 5 de dezembro de 2022.Cópia arquivada em 24 de junho de 2021

- ↑«About us - Bluetooth Technology Website».Bluetooth.Consultado em 7 de dezembro de 2022.Cópia arquivada em 26 de abril de 2019

- ↑«Brand Enforcement Program».Bluetooth.Consultado em 7 de dezembro de 2022.Cópia arquivada em 20 de fevereiro de 2018

- ↑abHappich, Julien (24 de fevereiro de 2010).«Global shipments of short range wireless ICs to exceed 2 billion units in 2010».EE Times.Consultado em 7 de dezembro de 2022.Cópia arquivada em 12 de fevereiro de 2022

- ↑«Bluetooth Market Update 2018»(PDF).Consultado em 7 de dezembro de 2022.Cópia arquivada(PDF)em 28 de outubro de 2021

- ↑Federica Laricchia (31 de março de 2022).«Global Bluetooth device shipments 2022».Statista.Consultado em 7 de dezembro de 2022

- ↑«Harald Bluetooth's rune stone».National Museum of Denmark.Consultado em 7 de dezembro de 2022.Cópia arquivada em 26 de outubro de 2021

- ↑Kardach, Jim (5 de março de 2008).«Tech History: How Bluetooth got its name».eetimes.Consultado em 7 de dezembro de 2022.Cópia arquivada em 5 de dezembro de 2019

- ↑Forsyth, Mark (2011).The Etymologicon.London: Icon Books Ltd. p.139.ISBN9781848313071

- ↑Kardach, Jim.«The Naming of a Technology».kardach.Consultado em 7 de dezembro de 2022.Cópia arquivada em 22 de outubro de 2021

- ↑«Origin of the Name».Bluetooth® Technology Website(em inglês).Consultado em 7 de dezembro de 2022.Cópia arquivada em 28 de dezembro de 2020

- ↑«Milestones in the Bluetooth advance».Ericsson Technology Licensing. 22 de março de 2004.Cópia arquivada em 20 de junho de 2004

- ↑«Bluetooth on Twitter».Consultado em 7 de dezembro de 2022.Cópia arquivada em 30 de dezembro de 2018

- ↑«Bluetooth Experience Icons»(PDF).Bluetooth Special Interest Group.Consultado em 7 de dezembro de 2022.Cópia arquivada em 23 de dezembro de 2018.

Bluetooth Experience Icons borrow two of these three features: the blue color and the rune-inspired symbol.

- ↑Nguyen, Tuan C.«Who Invented Bluetooth?».ThoughtCo(em inglês).Consultado em 9 de dezembro de 2022.Cópia arquivada em 11 de outubro de 2019