Đè lại hồi xe 70 giây, hacker là có thể ở linux hệ thống vòng qua chứng thực, tiến tới thu hoạch root quyền hạn, cũng có thể viễn trình khống chế trải qua mã hóa linux hệ thống.

Lỗ hổng nơi phát ra

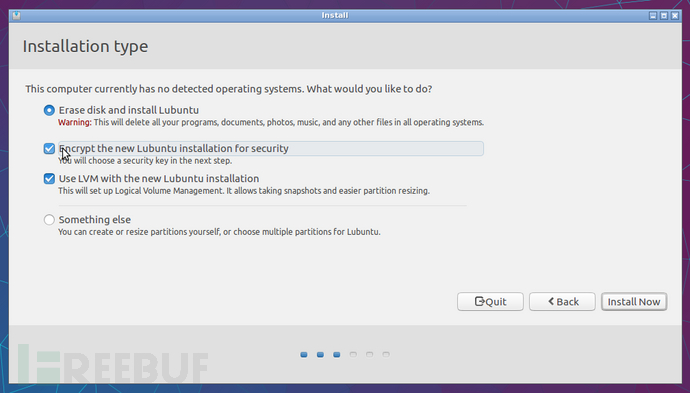

Cái này an toàn vấn đề nơi phát ra với Cryptsetup tồn tại một cái lỗ hổng (CVE-2016-4484). Cryptsetup là ở Linux thống nhất chìa khóa bí mật thiết trí (Linux Unified Key Setup, LUKS) có ích tới mã hóa ổ đĩa từ phần mềm, mà LUKS còn lại là Linux hệ thống trung tiêu chuẩn ổ đĩa từ mã hóa.

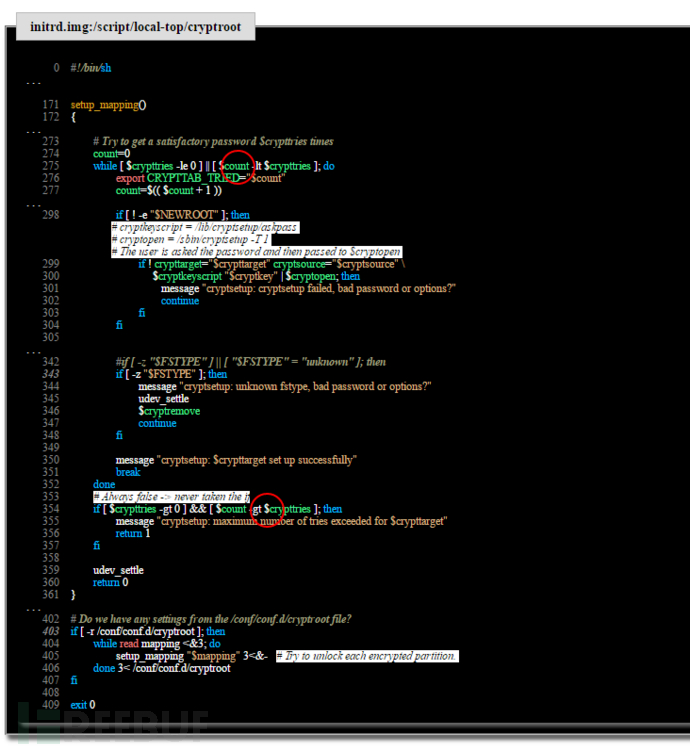

Lỗ hổng kỳ thật là xuất hiện ở hệ thống sau Cryptsetup xử lý mật mã đưa vào sai lầm thời điểm, nó sẽ cho phép người dùng nhiều lần trọng thí đưa vào mật mã. Mà đương người dùng đưa vào sai lầm 93 thứ sau, trình tự liền sẽ cấp người dùng một cái mang root quyền hạn shell(busybox).

Nói cách khác, nếu ngươi lặp lại 93 thứ thua sai mật mã, hoặc là liên tục ấn phím Enter đại khái 70 giây, ngươi là có thể đủ đạt được root initramfs (initial RAM filesystem) shell. Thu hoạch shell lúc sau, ngươi liền có thể phục chế, sửa chữa hoặc là phá hư toàn bộ ổ cứng, hoặc là cũng có thể sử dụng internet truyền số liệu.

Lỗ hổng có thể bị viễn trình lợi dụng

Tây Ban Nha an toàn nghiên cứu viên Hector Marco cùng Ismael RipollPhát hiệnNày một lỗ hổng, ảnh hưởng phạm vi bao trùm cơ hồ sở hữu Linux phát hành bản, bao gồm Debian, Ubuntu, Fedora, Red Hat Enterprise Linux (RHEL) cùng SUSE.

Nghiên cứu nhân viên ở năm nay Áo Vienna cử hành DeepSec hội nghị trình diễn kỳ chi tiết:

“Hacker có thể từ chịu ảnh hưởng hệ thống trung thu hoạch root initramfs shell. Hơn nữa lỗ hổng xác suất thành công phi thường cao, bởi vì hắn không ỷ lại nào đó riêng hệ thống hoặc là nào đó phối trí…… Cái này lỗ hổng ở thư viện, ATM cơ, sân bay, phòng thí nghiệm chờ cảnh tượng hạ đặc biệt hữu dụng, bởi vì ở này đó cảnh tượng hạ, khởi động máy quá trình đã chịu ( mã hóa ) bảo hộ, mà chúng ta chỉ có bàn phím / con chuột.”

Nhìn đến nơi này, ngươi khả năng sẽ cho rằng lỗ hổng chỉ có thể ở công kích giả có vật lý tiếp xúc dưới tình huống mới có khả năng phát sinh. Nhưng trên thực tế, lỗ hổng cũng có thể bị viễn trình kích phát. Nếu ngươi sử dụng chính là căn cứ vào linux vân phục vụ, liền có thể ở không có vật lý tiếp xúc điều kiện hạ lợi dụng lỗ hổng.

Lỗ hổng rốt cuộc có bao nhiêu nghiêm trọng

Đáng chú ý chính là, công kích giả vô pháp lợi dụng cái này lỗ hổng tới thu hoạch mã hóa ổ đĩa từ nội dung, nhưng có thể tiến hành phía dưới này đó thao tác:

Quyền hạn tăng lên:

Bởi vì boot phân khu giống nhau đều là không mã hóa, bởi vậy lợi dụng lỗ hổng hacker có thể dùng SetUID tồn trữ một cái nhưng chấp hành văn kiện, sau đó lại dùng bản địa người dùng thân phận chấp hành tiến hành đề quyền.

Công kích giả cũng có thể thay đổi nội hạch cùng initrd cảnh trong gương.

Tin tức tiết lộ:

Tuy rằng công kích giả vô pháp trực tiếp đọc lấy mã hóa ổ đĩa từ, nhưng hắn có thể làm sự vẫn là rất nhiều. Tỷ như, hắn có thể đem ổ đĩa từ phục chế đến phần ngoài thiết bị, lúc sau tiến hành bạo lực phá giải,

DoS công kích:

Hacker có thể xóa bỏ ổ đĩa từ thượng nội dung.

Cái này lỗ hổng ảnh hưởng phạm vi bao gồm Debian, Ubuntu, Fedora cùng mặt khác một ít Linux phát hành phiên bản. Arch Linux cùng Solus người dùng không chịu ảnh hưởng.

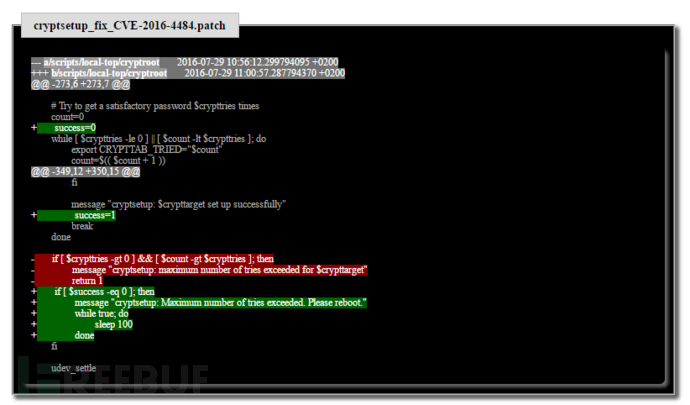

Giải quyết phương án

Cứ việc lỗ hổng có thể dễ dàng kích phát hơn nữa ảnh hưởng phạm vi đại, nhưng nó chữa trị phương án cũng dị thường đơn giản:

Đầu tiên, ở LUKS mật mã nhắc nhở cửa sổ chỗ ấn phím Enter 70 giây, kiểm tra hệ thống hay không tồn tại lỗ hổng.

Nếu tồn tại lỗ hổng, kiểm tra hạ ngươi sở sử dụng Linux hay không tuyên bố mụn vá.

Nếu phía chính phủ không có tuyên bố mụn vá, ngươi có thể tự hành sửa chữa cryptroot văn kiện:

# sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="/GRUB_CMDLINE_LINUX_DEFAULT="panic=5 /' /etc/default/grub# grub-install

* đăng lại đến từ FreeBuf ( FreeBuf )

Chủ trang

Chủ trang